|

||||||||||||||||||||

|

Ο™ΟΓΟ®Ο≤ΟΦ ΟΘΟ†ΟΛΟ®Ο≠Ο≥! ΟäΟ≤Ο° ΟΔΟΜΟ®ΟΘΟΑΟ†ΟΞΟ≤ ΟΔϰϩΟ≠Ο≥ ΟßΟ† Ο²ΟÄΟ‰ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑ?

ΟçφϷϮϱφΟ≤ΟΦ ΟΫΟ≤Ο≥ Ο±Ο≤Ο†Ο≤ΟΦΟΨ Ο§ΟΞΟ≠ΟΩ Ο·Ο°ΟΓΟ≥ΟΛΟ®ΟΪΟ† Ο±Ο≤Ο†Ο≤ΟΦΟΩ "ΟäϰϧϷΟΦΟΨΟ≤ΟΞΟΑΟ≠Ο†ΟΩ Ο®Ο≠Ο¥ΟΞΟΣΟΕΟ®ΟΩ" ΟΔ ΟΠΟ≥ΟΑΟ≠Ο†ΟΪΟΞ "ΟäϰϧϷΟΦΟΨΟ≤ΟΞΟΑ" ¬Ι1/2 2003ΟΘ. Ο² Ο≠ΟΞΟ© Ο†ΟΔΟ≤Ο°ΟΑ Ο·Ο°ΟΛΟ≠ϮϧφΟΞΟ≤ ΟΔϰϷΟΑϰϱ ΟßΟ†ΟΙΟ®Ο≤ΟΜ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑΟ† Ο°Ο≤ ΟΔΟ®ΟΑΟ≥Ο±Ο°ΟΔ, Ο≠Ο° Ο·Ο°ΟΖΟΞΟ§Ο≥-Ο≤Ο° Ο≠ΟΞ Ο°Ο≤Ο≠ϰϱϮΟ≤ ΟΣ ΟΔΟ®ΟΑΟ≥ϱφϧ Ο≤ΟΑΟ°ΟΩΟ≠Ο±ΟΣΟ®ΟΒ ΟΣΟ°Ο≠ΟΞΟ©, ΟΒΟ°Ο≤ΟΩ Ο°Ο≠Ο® ΟΩΟΔΟΪΟΩΟΨΟ≤Ο±ΟΩ Ο®ΟΒ "ϧφΟΑΟ°ΟΛΟΞΟΑΟ±ΟΣϰϩ" Ο® "ΟΗϷϮϰΟ≠Ο±ΟΣϰϩ" ΟΑΟ†ΟßΟ≠Ο°ΟΔΟ®ΟΛΟ≠ϰϱΟ≤ΟΦΟΨ. ΟàΟ§ΟΞΟ٠ϰϷΟΜΟ≤ ΟΣΟ†ΟΣ ΟΓΟ°ΟΑΟΦΟΓΟΜ Ο± ΟΫΟ≤ϰϩ Ο≠φϷφϱΟ≤ΟΦΟΨ, Ο≤Ο†ΟΣ Ο® Ο≠φϷϮϱφΟ≠Ο®ΟΩ Ο·Ο°ΟΛΟ°ΟΓΟ≠ΟΜΟΒ Ο·ΟΑΟ°ΟΘΟΑφϧϧ (ΟΖΟ≤Ο° Ο·Ο°ΟΛΟΞΟΪΟ†ΟΞΟΗΟΦ - ΟΘΟΑΟΞΟΗΟΣΟ® ϧϰΟΪΟ°ΟΛϰϱΟ≤Ο®!), ΟΩ ΟΒΟ°Ο≤ΟΞΟΪ ΟΓΟΜ ΟΓΟ°ΟΪΟΞΟΞ ΟΛΟΞΟ≤Ο†ΟΪΟΦΟ≠Ο° ΟΑφϱϱΟΣΟ†ΟßΟ†Ο≤ΟΦ Ο° Ο≤ΟΑΟ°ΟΩΟ≠Ο†ΟΒ, ϱϷϰϱϰΟΓΟ†ΟΒ Ο®ΟΒ Ο°ΟΓΟ≠Ο†ΟΑΟ≥ΟΠΟΞΟ≠Ο®ΟΩ Ο® ϮϱΟ≤ΟΑΟΞΟΓΟΪΟΞΟ≠Ο®ΟΩ.

ΟàΟ±Ο≤Ο°ΟΑΟ®ΟΩ Ο≤ΟΑΟ°ΟΩΟ≠Ο±ΟΣΟ°ΟΘΟ° ΟΣΟ°Ο≠ΟΩ

ΟçΟ†ΟΔΟΞΟΑΟ≠Ο°ΟΞ, ΟΖΟ®Ο≤Ο†Ο≤ΟΞΟΪΟΩΟ§ "ΟäϰϧϷΟΦΟΨΟ≤ΟΞΟΑΟ†" ΟΓΟ≥ΟΛΟΞΟ≤ Ο®Ο≠Ο≤ΟΞΟΑΟΞΟ±Ο≠Ο° Ο≥ΟßΟ≠Ο†Ο≤ΟΦ, Ο°Ο≤ΟΣΟ≥ΟΛΟ† ΟΠΟΞ Ο·Ο°ΟΩΟΔΟ®ΟΪϰϱΟΦ Ο≠Ο†ΟßΟΔΟ†Ο≠Ο®ΟΞ "Ο≤ΟΑΟ°ΟΩΟ≠Ο±ΟΣϮϩ ΟΣΟ°Ο≠ΟΦ". ϣφΟΣ ΟΔΟ°Ο≤, Ο±Ο°ΟΘΟΪφϱΟ≠Ο° "ΟàΟΪΟΪϮφΟΛΟΞ" (ΟΛΟΑΟΞΟΔΟ≠ΟΞΟΘΟΑΟΞΟΖΟΞΟ±ΟΣϰϩ Ο·Ο°ΟΫΟ§ΟΞ Ο°ΟΓ ΟàΟΪϮϰΟ≠ΟΞ, Ο≤.ΟΞ. Ο£ΟΑΟ°ΟΞ), Ο≠Ο°ΟΖΟΦΟΨ ΟΘΟΑΟΞΟΣΟ® ϰϱΟ≤Ο†ΟΔΟ®ΟΪΟ® Ο≥ ΟΔΟ°ΟΑΟ°Ο≤ Ο≠ΟΞΟ·ΟΑϮϱΟ≤Ο≥Ο·Ο≠ϰϩ Ο£ΟΑϰϮ ΟΛΟΞΟΑΟΞΟΔΟΩΟ≠Ο≠Ο°ΟΘΟ° ΟΣΟ°Ο≠ΟΩ, ΟΔΟ≠Ο≥Ο≤ΟΑΟ® ΟΣΟ°Ο≤Ο°ΟΑΟ°ΟΘΟ° Ο±Ο·ΟΑΟΩΟ≤Ο†ΟΪϮϱΟΦ Ο±Ο°ΟΪΟΛΟ†Ο≤ΟΜ. ΟäΟ°ΟΘΟΛΟ† ΟΪΟΨΟΓϰϷΟΜΟ≤Ο≠ΟΜΟΞ ΟΘΟ°ΟΑΟ°ΟΠΟ†Ο≠ΟΞ ΟΔΟ≤Ο†ΟΙΟ®ΟΪΟ® ΟΣΟ°Ο≠ΟΩ ΟßΟ† Ο±Ο≤ΟΞΟ≠ΟΜ ΟΘΟ°ΟΑΟ°ΟΛΟ†, Ο±Ο°ΟΪΟΛΟ†Ο≤ΟΜ ΟΔΟΜΟΑΟΔΟ†ΟΪϮϱΟΦ Ο≠Ο†ΟΑΟ≥ΟΠΟ≥ Ο® Ο°Ο≤ΟΣΟΑΟΜΟΪΟ® ΟΔΟ°ΟΑΟ°Ο≤Ο† ΟΘΟ°ΟΑΟ°ΟΛΟ†. Ο²Ο°Ο≤ Ο≤Ο†ΟΣ, Ο®Οß-ΟßΟ† ΟΪΟΨΟΓϰϷΟΜΟ≤Ο±Ο≤ΟΔΟ†, Ο·Ο†ΟΪΟ† Ο£ΟΑΟ°ΟΩ.

ΟëΟΔΟΩΟ≤ϰϩ ΟÉΟΞΟ°ΟΑΟΘϮϩ, Ο≥ΟΓΟ®ΟΔΟ†ΟΨΟΙϮϩ ΟΛΟΑΟ†ΟΣΟ°Ο≠Ο†

ΟÄΟ≠Ο†ΟΪΟ°ΟΘΟ®ΟΖΟ≠Ο° ΟΛΟΞϩϱΟ≤ΟΔΟ≥ΟΞΟ≤ Ο® ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑΟ≠ΟΜΟ© "Ο≤ΟΑΟ°ΟΩΟ≠Ο±ΟΣϮϩ ΟΣΟ°Ο≠ΟΦ". ΟèϰϷφΟΛΟ†ΟΩ ΟΔ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑ, Ο°Ο≠ ΟΔΟ°ΟΑΟ≥ΟΞΟ≤ Ο®Ο≠ϥϰΟΑϧφΟΕΟ®ΟΨ Ο® Ο°Ο≤Ο±ΟΜΟΪΟ†ΟΞΟ≤ ΟΞ¬Η Ο≠Ο† ΟΫΟΪΟΞΟΣΟ≤ΟΑΟ°Ο≠Ο≠ΟΜΟ© Ο·Ο°ΟΖΟ≤Ο°ΟΔΟΜΟ© ΟΩΟΙΟ®ΟΣ Ο±ΟΔΟ°ΟΞΟΘΟ° "ΟΒΟ°ΟßΟΩΟ®Ο≠Ο†".

Ο£ΟΑΟ°ΟΩΟ≠ΟΜ ΟΓΟΜΟΪΟ® Ο·ΟΑΟ®ΟΛΟ≥ϧφΟ≠ΟΜ ΟΔ Ο≤Ο°Ο≤ Ο·ΟΞΟΑϮϰΟΛ, ΟΣΟ°ΟΘΟΛΟ† ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤ ΟΞΟΙΟΞ ΟΓΟΜΟΪ ΟΛΟ°ΟΑΟ°ΟΘϮϧ Ο≥ΟΛΟ°ΟΔΟ°ΟΪΟΦΟ±Ο≤ΟΔΟ®ΟΞΟ§, Ο† Ο·Ο°ΟΓΟΜΟΔΟ†Ο≤ΟΦ Ο≠Ο† ΟΞΟΘΟ° Ο·ΟΑϰϱΟ≤Ο°ΟΑΟ†ΟΒ ΟΒΟ°Ο≤ΟΞΟΪϰϱΟΦ Ο§Ο≠Ο°ΟΘϮϧ. Ο²Ο°Ο≤ "Ο±ΟΔΟΞΟ≤ΟΪΟΜΟΞ ΟΘΟ°ΟΪΟ°ΟΔΟΜ" Ο® Ο·ΟΑΟ®ΟΛΟ≥ϧφΟΪΟ® ΟΔΟ®ΟΑΟ≥Ο±, ΟΣΟ°Ο≤Ο°ΟΑΟΜΟ© ϧϰΟΘ Ο≥ΟΣΟΑφϱΟ≤ΟΦ Ο≥ Ο≠ΟΞΟ·ΟΑΟ®ΟΩΟ≤ΟΞΟΪΟΩ ΟΞΟΘΟ° Ο·Ο†ΟΑΟ°ΟΪΟΦ ΟΛΟΪΟΩ ΟΛϰϱΟ≤Ο≥Ο·Ο† ΟΔ Ο±ΟΞΟ≤ΟΦ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤. Ο¹ΟΞΟß ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤Ο† Ο≤ΟΑΟ°ΟΩΟ≠ Ο≤ΟΞΟΑΟΩΟΞΟ≤ Ο±Ο§ΟΜΟ±ΟΪ Ο±ΟΔΟ°ΟΞΟΘΟ° Ο±Ο≥ΟΙΟΞΟ±Ο≤ΟΔΟ°ΟΔΟ†Ο≠Ο®ΟΩ - Ο≠ΟΞΟ≤ ΟΔΟ°ΟßϧϰΟΠΟ≠ϰϱΟ≤Ο® Ο·ΟΞΟΑΟΞΟΛΟ†Ο≤ΟΦ Ο≠Ο†ΟΔΟ°ΟΑΟ°ΟΔΟ†Ο≠Ο≠Ο°ΟΞ Ο±ΟΔΟ°ΟΞΟ§Ο≥ "ΟΒΟ°ΟßΟΩΟ®Ο≠Ο≥". ΟèΟ°ΟΫΟ≤ϰϧΟ≥ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑ, ΟΣΟ°Ο≤Ο°ΟΑΟΜΟ© Ο·Ο°ΟΛΟΣΟΪΟΨΟΖΟΞΟ≠ ΟΣ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤Ο≥, ϮϧΟΞΟΞΟ≤ Ο≠φϮΟΓΟ°ΟΪΟΦΟΗΟ≥ΟΨ ΟΔΟΞΟΑΟ°ΟΩΟ≤Ο≠ϰϱΟ≤ΟΦ ΟßΟ†ΟΑΟ†ΟßΟ®Ο≤Ο±ΟΩ ΟΫΟ≤ϰϩ ΟΑΟ†ΟßΟ≠Ο°ΟΔΟ®ΟΛΟ≠ϰϱΟ≤ΟΦΟΨ ΟΔΟ®ΟΑΟ≥Ο±Ο°ΟΔ.

ΟèΟ°ΟΑΟ°ΟΛΟΜ "ΟΪΟ°ΟΗΟ†ΟΛΟ°ΟΣ"

ΟëΟ≥ΟΙΟΞΟ±Ο≤ΟΔΟ≥ΟΞΟ≤ ΟΛΟΔΟ† ΟΔΟ®ΟΛΟ† Ο≤ΟΑΟ°ΟΩΟ≠Ο°ΟΔ: Mail Senders (Ο®ΟΪΟ® Ο·Ο°-Ο≠Ο†ΟΗΟΞΟ§Ο≥ Ο·Ο°ΟΖΟ≤Ο°ΟΔΟΜΟΞ) Ο® Back Orifice - Ο≥ΟΛΟ†ΟΪ¬ΗΟ≠Ο≠Ο°ΟΘΟ° Ο†ΟΛϧϮΟ≠ϮϱΟ≤ΟΑΟ®ΟΑΟ°ΟΔΟ†Ο≠Ο®ΟΩ (Ο≥Ο·ΟΑΟ†ΟΔΟΪΟΞΟ≠Ο®ΟΩ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑϰϧ).

ΟèΟ°ΟΖΟ≤Ο°ΟΔΟΜΟΞ Ο≤ΟΑΟ°ΟΩΟ≠ΟΜ, ϷϰϷφΟΛΟ†ΟΩ ΟΔ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑ, Ο·ΟΞΟΑΟΔΟΜΟ§ ΟΛΟΞΟΪϰϧ Ο·ΟΑϰϷϮϱΟΜΟΔΟ†ΟΨΟ≤ Ο±ΟΞΟΓΟΩ ΟΔ Ο†ΟΔΟ≤Ο°ΟßφϷΟ≥Ο±ΟΣΟΞ OC Windows, Ο≤ΟΞΟ§ ϱφϧΟΜΟ§, Ο°ΟΓΟΞΟ±Ο·ΟΞΟΖΟ®ΟΔΟ†ΟΩ Ο±ΟΞΟΓΟΞ ΟΛΟ°ΟΪΟΘΟ≥ΟΨ ΟΠΟ®ΟßΟ≠ΟΦ. ΟèΟ°Ο≤ϰϧ Ο°Ο≠Ο® Ο≠Ο†ΟΖΟ®Ο≠Ο†ΟΨΟ≤ ϮϱΟΣΟ†Ο≤ΟΦ ΟΪΟ°ΟΘΟ®Ο≠ (ϮϧΟΩ) Ο® Ο·Ο†ΟΑΟ°ΟΪΟΦ Ο·Ο°ΟΪΟΦΟßΟ°ΟΔΟ†Ο≤ΟΞΟΪΟΩ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑΟ†, ΟΣΟ°Ο≤Ο°ΟΑΟΜΟΞ Ο°Ο≠ ϮϱϷϰΟΪΟΦΟßΟ≥ΟΞΟ≤ ΟΛΟΪΟΩ ΟΔΟΒΟ°ΟΛΟ† ΟΔ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤. ΟçΟΞΟΣΟ°Ο≤Ο°ΟΑΟΜΟΞ Ο≤ΟΑΟ°ΟΩΟ≠ΟΜ ΟΫΟ≤Ο°ΟΘΟ° ΟΔΟ®ΟΛΟ† Ο≤Ο†ΟΣΟΠΟΞ ΟΔΟ°ΟΑΟ≥ΟΨΟ≤ Ο®Ο≠ϥϰΟΑϧφΟΕΟ®ΟΨ Ο± ΟΑΟ†ΟΓΟ°ΟΖΟΞΟΘΟ° Ο±Ο≤Ο°ΟΪΟ† (ΟΔ Ο°Ο±Ο≠Ο°ΟΔΟ≠ϰϧ Ο≤ΟΞΟΣΟ±Ο≤Ο°ΟΔΟΜΟΞ ΟΛΟ°ΟΣΟ≥Ο§ΟΞΟ≠Ο≤ΟΜ), Ο®ΟßΟΔΟΪΟΞΟΣΟ†ΟΨΟ≤ Ο®Οß Ο·Ο°ΟΖΟ≤Ο°ΟΔΟΜΟΒ Ο·ΟΑΟ°ΟΘΟΑφϧϧ Ο·Ο†ΟΑΟ°ΟΪΟ® ΟΫΟΪΟΞΟΣΟ≤ΟΑΟ°Ο≠Ο≠ΟΜΟΒ Ο·Ο°ΟΖΟ≤Ο°ΟΔΟΜΟΒ ΟΩΟΙΟ®ΟΣΟ°ΟΔ. ΟÖΟ±ΟΪΟ® Ο≥ Ο·Ο°ΟΪΟΦΟßΟ°ΟΔΟ†Ο≤ΟΞΟΪΟΩ ΟΞΟ±Ο≤ΟΦ ICQ (Ο·ΟΑΟ°ΟΘΟΑφϧϧφ ΟΛΟΪΟΩ Ο°ΟΓΟΙΟΞΟ≠Ο®ΟΩ ΟΔ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤ΟΞ), Ο≤Ο° ΟΞΟΞ Ο≠ϰϧΟΞΟΑ Ο® Ο·Ο†ΟΑΟ°ΟΪΟΦ Ο≤ΟΑΟ°ΟΩΟ≠ Ο≤Ο†ΟΣΟΠΟΞ Ο±ΟΣϰϷϮΟΑΟ≥ΟΞΟ≤. Ο£ΟΞΟ·ΟΞΟΑΟΦ, Ο±Ο°ΟΔΟΞΟΑΟΗΟ®ΟΔ ΟΔΟΜΟΗΟΠϰϷϮϱφΟ≠Ο≠ΟΜΟΞ ΟΛΟ®ΟΔΟΞΟΑϱϮϮ, Ο°Ο≠ ΟΓΟ≥ΟΛΟΞΟ≤ ΟΠΟΛΟ†Ο≤ΟΦ Ο±Ο°ΟΞΟΛΟ®Ο≠ΟΞΟ≠Ο®ΟΩ Ο± ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤ϰϧ. ΟäΟ†ΟΣ Ο≤Ο°ΟΪΟΦΟΣΟ° Ο·Ο°ΟΪΟΦΟßΟ°ΟΔΟ†Ο≤ΟΞΟΪΟΦ ΟΔϰϩΟΛΟΞΟ≤ ΟΔ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤, Ο≤ΟΑΟ°ΟΩΟ≠ Ο°Ο≤Ο·ΟΑΟ†ΟΔΟ®Ο≤ ΟΔΟ±¬Η Ο≠Ο†ΟΔΟ°ΟΑΟ°ΟΔΟ†Ο≠Ο≠Ο°ΟΞ Ο≠Ο† e-mail "ΟΒΟ°ΟßΟΩΟ®Ο≠Ο†". ϣϮϷϮΟΖΟ≠ΟΜϧϮ Ο·ΟΑΟΞΟΛΟ±Ο≤Ο†ΟΔΟ®Ο≤ΟΞΟΪΟΩϧϮ ΟΫΟ≤Ο°ΟΘΟ° ΟΔΟ®ΟΛΟ† "Ο·Ο†ΟΑΟ≠Ο°ΟΣϰϷΟΜΟ≤Ο≠ΟΜΟΒ" ΟΩΟΔΟΪΟΩΟΨΟ≤Ο±ΟΩ New Moscow Trojan, Barrio Trojan, UniteMail, K2pS Ο® ΟΛΟΑΟ≥ΟΘΟ®ΟΞ.

Ο²Ο°Ο≤ Ο≠Ο† ΟΣΟ†ΟΣΟ®ΟΞ ΟΗΟ†ΟΪϰϱΟ≤Ο® ϱϷϰϱϰΟΓΟ≠ΟΜ Ο≤ΟΑΟ°Ο≠Ο±ΟΣΟ®ΟΞ ΟΔΟ®ΟΑΟ≥Ο±ΟΜ!

Ο²Ο≤Ο°ΟΑϰϩ ΟΔΟ®ΟΛ Ο≤ΟΑΟ°ΟΩΟ≠Ο°ΟΔ Ο±Ο°Ο±Ο≤ϰϮΟ≤ Ο®Οß ΟΛΟΔΟ≥ΟΒ Ο·ΟΑΟ°ΟΘΟΑφϧϧ - Ο±ΟΞΟΑΟΔΟΞΟΑΟ† Ο® ΟΣΟΪΟ®ΟΞΟ≠Ο≤Ο†. Ο£ΟΑΟ°ΟΩΟ≠ ΟΔΟΜΟ±Ο≤Ο≥Ο·Ο†ΟΞΟ≤ ΟΔ ΟΑΟ°ΟΪΟ® Ο±ΟΞΟΑΟΔΟΞΟΑΟ†, Ο≤.ΟΞ. Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ, ΟΣΟ°Ο≤Ο°ΟΑΟ†ΟΩ, ϷϰϷφΟΛΟ†ΟΩ ΟΔ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑ "ΟΠΟΞΟΑΟ≤ΟΔΟΜ", ΟΠΟΛΟΞΟ≤ Ο±Ο°ΟΞΟΛΟ®Ο≠ΟΞΟ≠Ο®ΟΩ Ο± ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤ϰϧ. ΟäΟ†ΟΣ Ο≤Ο°ΟΪΟΦΟΣΟ° Ο±Ο°ΟΞΟΛΟ®Ο≠ΟΞΟ≠Ο®ΟΞ ΟΓΟ≥ΟΛΟΞΟ≤ Ο≥Ο±Ο≤Ο†Ο≠Ο°ΟΔΟΪΟΞΟ≠Ο°, Ο≤ΟΑΟ°ΟΩΟ≠ Ο°Ο≤Ο±ΟΜΟΪΟ†ΟΞΟ≤ Ο≠Ο† e-mail Ο®ΟΪΟ® ICQ Ο±ΟΔΟ°ΟΞΟΘΟ° "ΟΒΟ°ΟßΟΩΟ®Ο≠Ο†" IP ΟΠΟΞΟΑΟ≤ΟΔΟΜ. Ο£ΟΞΟ·ΟΞΟΑΟΦ, ϮϧΟΞΟΩ ΟΔΟ±ΟΞ ΟΛΟ†Ο≠Ο≠ΟΜΟΞ, "ΟΒΟ°ΟßΟΩΟ®Ο≠" Ο± ϷϰϧϰΟΙΟΦΟΨ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ ΟΣΟΪΟ®ΟΞΟ≠Ο≤Ο†, ϧϰΟΠΟΞΟ≤ Ο≥Ο·ΟΑΟ†ΟΔΟΪΟΩΟ≤ΟΦ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑϰϧ "ΟΠΟΞΟΑΟ≤ΟΔΟΜ", Ο·Ο°ΟΣΟ† Ο≤Ο† Ο≠Ο†ΟΒΟ°ΟΛΟ®Ο≤Ο±ΟΩ ΟΔ Ο±ΟΞΟ≤Ο®. ΟÄ ΟΛΟΞΟΪΟ†Ο≤ΟΦ Ο§Ο°ΟΠΟ≠Ο° ΟΔΟ±¬Η, ΟΖΟ≤Ο° Ο≥ΟΘΟ°ΟΛΟ≠Ο°: Ο≥ΟΛΟ†ΟΪΟΩΟ≤ΟΦ Ο¥Ο†Ο©ΟΪΟΜ Ο≠Ο† ΟΛϮϱΟΣΟΞ, ΟßφϷΟ≥Ο±ΟΣΟ†Ο≤ΟΦ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ, ΟΔΟΜΟΛΟ†ΟΔΟ†Ο≤ΟΦ ΟΑΟ†ΟßΟΪΟ®ΟΖΟ≠ΟΜΟΠϱϰϰΟΓΟΙΟΞΟ≠Ο®ΟΩ Ο≠Ο† ΟΫΟΣΟΑΟ†Ο≠, Ο® ΟΛΟ†ΟΠΟΞ ΟΔΟΜΟΣΟΪΟΨΟΖΟ®Ο≤ΟΦ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑ. Οä ΟΫΟ≤ϰϧΟ≥ ΟΔΟ®ΟΛΟ≥ Ο°Ο≤Ο≠ϰϱΟΩΟ≤Ο±ΟΩ Ο≤ΟΑΟ°ΟΩΟ≠ΟΜ Back Orifice (Ο°ΟΛΟ®Ο≠ Ο®Οß Ο·ΟΞΟΑΟΔΟΜΟΒ Ο≤ΟΑΟ°ΟΩΟ≠Ο°ΟΔ, ΟΔ ΟΖΟΞΟ±Ο≤ΟΦ ΟΣΟ°Ο≤Ο°ΟΑΟ°ΟΘΟ°, Ο±Ο°ΟΓΟ±Ο≤ΟΔΟΞΟ≠Ο≠Ο°, Ο® ΟΓΟΜΟΪ Ο≠Ο†ΟßΟΔΟ†Ο≠ ΟΫΟ≤Ο°Ο≤ ΟΔΟ®ΟΛ), NetBus, ΟëΟ§ΟΞΟΑΟ≤ΟΦ Ο΄Ο†Ο§ΟΞΟΑΟ† (ΟΣΟ†ΟΣ Ο® ΟΓΟ°ΟΪΟΦΟΗΟ®Ο≠Ο±Ο≤ΟΔΟ° Ο≤ΟΑΟ°ΟΩΟ≠Ο°ΟΔ, Ο°Ο≠ ΟΓΟΜΟΪ Ο≠φϷϮϱφΟ≠ ΟΒΟ†ΟΣΟΞΟΑφϧϮ Ο®Οß ΟêϰϱϱϮϮ, Ο® Ο·Ο° Ο±ΟΔϰϮϧ ΟΔΟ°ΟßϧϰΟΠΟ≠ϰϱΟ≤ΟΩΟ§ ϰϱΟ≤Ο†ΟΔΟΪΟΩΟΞΟ≤ ΟΛΟ†ΟΪΟΞΟΣΟ° Ο·Ο°ΟßΟ†ΟΛΟ® Ο§Ο≠Ο°ΟΘΟ®ΟΞ Ο≠φϱΟ≤Ο°ΟΩΟΙΟ®ΟΞ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ Ο≥ΟΛΟ†ΟΪΟΞΟ≠Ο≠Ο°ΟΘΟ° Ο†ΟΛϧϮΟ≠ϮϱΟ≤ΟΑΟ®ΟΑΟ°ΟΔΟ†Ο≠Ο®ΟΩ!).

ϣφΟΣϮϧ Ο°ΟΓΟΑΟ†Οßϰϧ, Ο°ΟΖΟΞΟΔΟ®ΟΛΟ≠Ο°, ΟΖΟ≤Ο° Ο£ΟΑΟ°ΟΩΟ≠Ο±ΟΣϮϩ ΟΣΟ°Ο≠ΟΦ, ΟΣΟ†ΟΣ ΟΔΟ®ΟΑΟ≥Ο±, Ο°ΟΖΟΞΟ≠ΟΦ Ο°Ο·Ο†Ο±ΟΞΟ≠. ΟéΟ±Ο°ΟΓΟΞΟ≠Ο≠Ο°, ΟΞΟ±ΟΪΟ® Ο≠Ο† ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑΟΞ ΟΒΟΑΟ†Ο≠Ο®Ο≤Ο±ΟΩ ΟΔΟ†ΟΠΟ≠Ο†ΟΩ Ο®Ο≠ϥϰΟΑϧφΟΕΟ®ΟΩ.

ΟëϷϰϱϰΟΓΟΜ ΟßΟ†ΟΑΟ†ΟΠΟΞΟ≠Ο®ΟΩ

Ο£ΟΑΟ°ΟΩΟ≠ΟΜ, Ο·ΟΑΟ†ΟΣΟ≤Ο®ΟΖΟΞΟ±ΟΣΟ®, Ο≠Ο®ΟΣΟ°ΟΘΟΛΟ† Ο≠ΟΞ ΟΑφϱϷΟΑϰϱΟ≤ΟΑΟ†Ο≠ΟΩΟΨΟ≤Ο±ΟΩ ΟΔ ΟΖϮϱΟ≤ϰϧ ΟΔΟ®ΟΛΟΞ. ΟàΟΒ Ο·ΟΑΟ®ΟΣΟΑΟΞΟ·ΟΪΟΩΟΨΟ≤ (Ο±Ο°ΟΞΟΛΟ®Ο≠ΟΩΟΨΟ≤ Ο± ϷϰϧϰΟΙΟΦΟΨ Ο±Ο·ΟΞΟΕϮφΟΪΟΦΟ≠ΟΜΟΒ Ο·ΟΑΟ°ΟΘΟΑφϧϧ) ΟΣ ΟΛΟΑΟ≥ΟΘϮϧ ϥφϩΟΪφϧ: Ο·ΟΑΟ°ΟΘΟΑφϧϧφϧ, Ο≤ΟΞΟΣΟ±Ο≤Ο°ΟΔΟΜΟ§ ΟΛΟ°ΟΣΟ≥Ο§ΟΞΟ≠Ο≤φϧ, ΟΣΟ†ΟΑΟ≤Ο®Ο≠ΟΣφϧ. Ο² Ο°ΟΓΟΙΟΞΟ§, Ο±Ο°ΟßΟΛΟ†ΟΞΟ≤Ο±ΟΩ ΟΔΟ®ΟΛϮϧϰϱΟ≤ΟΦ "Ο≠ΟΞΟΔΟ®Ο≠Ο≠ϰϩ" Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ Ο®ΟΪΟ® ΟΑϮϱΟ≥Ο≠ΟΣΟ†.

ΟçφϷΟΑϮϧΟΞΟΑ, ΟΣ Ο²Ο†Ο§ Ο·ΟΑΟ®ΟΗΟΞΟΪ ΟΛΟΑΟ≥ΟΘ Ο® ΟΘΟ°ΟΔΟ°ΟΑΟ®Ο≤, ΟΖΟ≤Ο° Ο≥ Ο≠ΟΞΟΘΟ° ΟΞΟ±Ο≤ΟΦ ΟΣΟΪφϱϱΟ≠Ο†ΟΩ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΣΟ† ΟΛΟΪΟ٠ϰϷΟ≤ϮϧϮΟßΟ†ΟΕϮϮ Ο±Ο°ΟΞΟΛΟ®Ο≠ΟΞΟ≠Ο®ΟΩ Ο± ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤ϰϧ, ϧϰΟΪ Ο±ΟΣΟ°ΟΑϰϱΟ≤ΟΦ Ο±Ο°ΟΞΟΛΟ®Ο≠ΟΞΟ≠Ο®ΟΩ Ο≥ΟΔΟΞΟΪΟ®ΟΖΟ®ΟΔΟ†ΟΞΟ≤Ο±ΟΩ ΟΖΟ≥Ο≤ΟΦ ΟΪΟ® Ο≠ΟΞ ΟΔ 2 ΟΑΟ†ΟßΟ† ("ΟΓϰϩΟ≤ΟΞΟ±ΟΦ ΟΛΟ†Ο≠φϩΟΕΟΞΟΔ, ΟΛΟ†ΟΑΟΜ Ο·ΟΑΟ®Ο≠ϰϱΟΩΟΙΟ®ΟΒ"!). Ο²ΟΜ, ΟΛΟ°ΟΪΟΘΟ° Ο≠ΟΞ ΟßΟ†ΟΛΟ≥Ο§ΟΜΟΔΟ†ΟΩΟ±ΟΦ, ΟßφϷΟ≥Ο±ΟΣΟ†ΟΞΟ≤ΟΞ ΟΫΟ≤Ο≥ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΣΟ≥. Ο³Ο†, Ο·Ο°ΟΩΟΔΟ®ΟΪϰϱΟΦ Ο°ΟΣΟ°ΟΗΟΞΟΖΟΣΟ° Ο± Ο≠Ο†ΟΛϷϮϱΟΦΟΨ: "ϰϷΟ≤ϮϧϮΟßΟ†ΟΕΟ®ΟΩ ΟΔΟΜΟ·Ο°ΟΪΟ≠ΟΞΟ≠Ο†". Ο£ΟΞΟ·ΟΞΟΑΟΦ Ο²ΟΜ ΟΘΟ°ΟΑΟ®Ο≤ΟΞ ΟΠΟΞΟΪΟ†Ο≠Ο®ΟΞΟ§ Ο·ΟΑΟ°ΟΔΟΞΟΑΟ®Ο≤ΟΦ, Ο≠φϱΟΣΟ°ΟΪΟΦΟΣΟ° Ο≥ΟΔΟΞΟΪΟ®ΟΖΟ®ΟΪφϱΟΦ Ο±ΟΣΟ°ΟΑϰϱΟ≤ΟΦ. ΟèΟ°ΟΛΟΣΟΪΟΨΟΖΟ®ΟΔΟΗϮϱΟΦ ΟΣ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤Ο≥, Ο²ΟΜ ΟΔΟ®ΟΛΟ®Ο≤ΟΞ, ΟΖΟ≤Ο° Ο≠Ο®ΟΖΟΞΟΘΟ° Ο≠ΟΞ Ο®ΟßΟ§ΟΞΟ≠Ο®ΟΪϰϱΟΦ (ΟΒΟ°Ο≤ΟΩ Ο≠ΟΞΟΣΟ°Ο≤Ο°ΟΑΟΜΟΞ ΟΪΟΨΟΛΟ®, Ο·Ο°ΟΛΟΛΟ†ΟΨΟΙΟ®ΟΞΟ±ΟΩ ΟΔΟ≠Ο≥ΟΗΟΞΟ≠Ο®ΟΨ, ϧϰΟΘΟ≥Ο≤ Ο≥Ο≤ΟΔΟΞΟΑΟΠΟΛΟ†Ο≤ΟΦ ΟΖΟ≤Ο° Ο±ΟΣΟ°ΟΑϰϱΟ≤ΟΦ ΟΔΟΜΟΑϰϱΟΪΟ†). ΟÄ ΟΔ ΟΫΟ≤Ο° ΟΔΟΑΟΞΟ§ΟΩ Ο≤ΟΑΟ°ΟΩΟ≠, ΟΣΟ°Ο≤Ο°ΟΑΟΜΟ© "Ο±Ο®ΟΛΟΞΟΪ" ΟΔΟ≠Ο≥Ο≤ΟΑΟ® Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ "ϰϷΟ≤ϮϧϮΟßΟ†ΟΕϮϮ", Ο≥Ο±Ο·ΟΞΟΪ Ο±ΟΣϰϷϮΟΑΟ°ΟΔΟ†Ο≤ΟΦ Ο±ΟΞΟΓΟΩ Ο≠Ο† Ο²Ο†ΟΗ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑ, Ο≥Ο±Ο≤Ο†Ο≠Ο°ΟΔΟ®ΟΪ Ο±ΟΞΟΓΟΩ ΟΔ Ο†ΟΔΟ≤Ο°ΟßΟ†ΟΘΟΑΟ≥ΟßΟΣΟ≥, Ο≠Ο†ΟΗΟΞΟΪ Ο® "ΟßφϷϰϧΟ≠Ο®ΟΪ" Ο²Ο†ΟΗΟ® ϮϧΟΩ Ο® Ο·Ο†ΟΑΟ°ΟΪΟΦ ΟΛΟΪΟΩ ΟΔΟΒΟ°ΟΛΟ† ΟΔ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤. ΟèϰϱΟΪΟΞ Ο²Ο†ΟΗΟΞΟΘΟ° Ο±Ο°ΟΞΟΛΟ®Ο≠ΟΞΟ≠Ο®ΟΩ Ο± ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤ϰϧ Ο°Ο≠ Ο·ΟΞΟΑΟΞΟΗΟΪΟΞΟ≤ Ο≠Ο† E-mail Ο²Ο†ΟΗΟΞΟΘΟ° "ΟΛΟΑΟ≥ΟΘΟ†" ΟΔΟ±¬Η "Ο≠Ο†ΟΔΟ°ΟΑΟ°ΟΔΟ†Ο≠Ο≠Ο°ΟΞ ΟΛΟ°ΟΓΟΑΟ°". ΟéΟΓΟ®ΟΛΟ≠Ο°!

Ο²Ο°Ο≤ ΟΛΟΑΟ≥ΟΘϰϩ Ο·ΟΑϮϧΟΞΟΑ. Ο²ΟΜ Ο°ΟΓΟΙΟ†ΟΞΟ≤ΟΞΟ±ΟΦ Ο·Ο° ICQ Ο± ΟΣΟΑφϱϮΟΔϰϩ (Ο·Ο° ΟΞ¬Η Ο±ΟΪΟ°ΟΔφϧ) ΟΛΟΞΟΔΟ≥ΟΗΟΣϰϩ. Οà Ο≤Ο≥Ο≤ Ο°Ο≠Ο† Ο·ΟΑΟΞΟΛΟΪΟ†ΟΘΟ†ΟΞΟ≤ ϲφϧ Ο±ΟΣΟ†ΟΖΟ†Ο≤ΟΦ Ο® ϷϰϱϧϰΟ≤ΟΑΟΞΟ≤ΟΦ ΟΞ¬Η Ο¥Ο°Ο≤Ο°. Ο²ΟΜ, ΟΑΟ†ΟßΟ≥Ο§ΟΞΟΞΟ≤Ο±ΟΩ, Ο±ΟΣΟ†ΟΖΟ®ΟΔΟ†ΟΞΟ≤ΟΞ. ΟùΟ≤Ο° Ο≠ΟΞΟΓΟ°ΟΪΟΦΟΗϰϩ ϥφϩΟΪΟ®ΟΣ Ο± Ο≠Ο†ΟßΟΔΟ†Ο≠Ο®ΟΞΟ§ Myfoto.bmp. ΟäΟΪΟ®ΟΣΟ≠Ο≥ΟΔ Ο·Ο° Ο≠ΟΞΟ§Ο≥ Ο§ΟΜΟΗΟΣϰϩ, Ο²ΟΜ Ο≥ΟΔΟ®ΟΛΟ®Ο≤ΟΞ ΟΣΟΑφϱϮΟΔΟ°ΟΞ ΟΪΟ®ΟΖΟ®ΟΣΟ°. Ο²ΟΜ ΟΔϰϱΟΒΟ®ΟΙΟΞΟ≠ΟΜ, - Ο± ϲφϧϮ Ο°ΟΓΟΙΟ†ΟΞΟ≤Ο±ΟΩ Ο≤Ο†ΟΣΟ†ΟΩ ΟΣΟΑφϱϮΟΔΟ†ΟΩ ΟΛΟΞΟΔΟ≥ΟΗΟΣΟ†! ΟçΟ° Ο≠ΟΞ ΟΔΟ±¬Η Ο≤Ο†ΟΣ Ο§Ο®ΟΪΟ° Ο® ΟΓΟΞΟßΟ°ΟΓΟΪΟ†ΟΖΟ≠Ο°. ΟîφϩΟΪ-Ο≤Ο° Ο≠Ο†ΟßΟΜΟΔΟ†ΟΞΟ≤Ο±ΟΩ Myfoto.bmp_ _ _ _ _ _ _ _ _ _ _ .exe. ΟÄ Ο²ΟΜ ΟΫΟ≤Ο°ΟΘΟ° Ο≠ΟΞ ΟßφϧΟΞΟΖΟ†ΟΞΟ≤ΟΞ, ϷϰϱΟΣΟ°ΟΪΟΦΟΣΟ≥ Ο·Ο° Ο≥ϧϰΟΪΟΖΟ†Ο≠Ο®ΟΨ ΟéΟë Windows ΟΔ Ο±ΟΔϰϩϱΟ≤ΟΔφϠϷφϷΟΣΟ® ΟΔΟΜΟ±Ο≤Ο†ΟΔΟΪΟΞΟ≠Ο°, ΟΖΟ≤Ο° ΟΑφϱΟΗΟ®ΟΑΟΞΟ≠Ο®Ο٠ϥφϩΟΪΟ°ΟΔ Ο·Ο°ΟΣΟ†ΟßΟΜΟΔΟ†Ο≤ΟΦ Ο≠ΟΞ Ο≠Ο†ΟΛΟ°. ΟàΟΣΟ°Ο≠ΟΣΟ† ϥφϩΟΪΟ† ϱϰϰΟ≤ΟΔΟΞΟ≤Ο±Ο≤ΟΔΟ≥ΟΞΟ≤ ΟΣΟ†ΟΑΟ≤Ο®Ο≠ΟΣΟΞ. Ο²Ο°Ο≤ Ο® Ο·Ο°ΟΪΟ≥ΟΖΟ®ΟΪϰϱΟΦ, ΟΖΟ≤Ο° ΟΣΟΪΟ®ΟΣΟ≠Ο≥ΟΔ Ο§ΟΜΟΗΟΣϰϩ Ο·Ο° ϥφϩΟΪΟ≥, Ο²ΟΜ Ο≠ΟΞ Ο±Ο≤Ο°ΟΪΟΦΟΣΟ° Ο°Ο≤ΟΣΟΑΟΜΟΪΟ® ΟΣΟ†ΟΑΟ≤Ο®Ο≠ΟΣΟ≥, Ο±ΟΣΟ°ΟΪΟΦΟΣΟ° ΟßφϷΟ≥Ο±Ο≤Ο®ΟΪΟ® Ο≤ΟΑΟ°ΟΩΟ≠, ΟΣΟ°Ο≤Ο°ΟΑΟΜΟ© ΟßφϧφϱΟΣΟ®ΟΑΟ°ΟΔΟ†ΟΪΟ±ΟΩ Ο·Ο°ΟΛ Ο°ΟΓΟΑΟ†Οßϰϧ ϧϮΟΪΟ°ΟΔΟ®ΟΛΟ≠ϰϩ ΟΛΟΞΟΔΟ≥ΟΗΟΣΟ®! ΟèϰϱΟΪΟΞ Ο≤Ο°ΟΘΟ°, ΟΣΟ†ΟΣ Ο≠ΟΞΟ·ΟΑΟ°ΟΗΟΞΟ≠Ο≠ΟΜΟ© ΟΘϰϱΟ≤ΟΦ ΟΔΟΜΟ·Ο°ΟΪΟ≠Ο®Ο≤ Ο±ΟΔϰϮ ΟΘΟΑΟΩΟßΟ≠ΟΜΟΞ ΟΛΟΞΟΪΟ†, Ο°Ο≠ Ο°Ο≤ΟΣΟΑΟ°ΟΞΟ≤ ϲφϧ ΟΣΟ†ΟΑΟ≤Ο®Ο≠ΟΣΟ≥, ΟΛΟ†ΟΓΟΜ Ο±ΟΞΟΓΟΩ Ο≠ΟΞ ΟΑφϱϱΟΞΟΣΟΑΟΞΟ≤Ο®Ο≤ΟΦ (ΟΔΟ°Ο≤ ΟΔΟΞΟΛΟΦ ΟßΟ§ΟΞΟ©!).

ΟùΟ≤Ο® ΟΛΟΔΟ† Ο·ΟΑϮϧΟΞΟΑΟ† Ο·Ο°ΟΣΟ†ΟßΟΜΟΔΟ†ΟΨΟ≤, ΟΣΟ†ΟΣ ΟΪΟΞΟΘΟΣΟ° Ο≤ΟΑΟ°ΟΩΟ≠ΟΜ Ο§Ο°ΟΘΟ≥Ο≤ Ο·ΟΑΟ®Ο≠ϮϧφΟ≤ΟΦ Ο°ΟΓΟΪΟ®ΟΣ ΟΛΟΑΟ≥ΟΘΟ®ΟΒ Ο·ΟΑΟ°ΟΘΟΑφϧϧ Ο® Ο·ΟΑΟ°Ο≠Ο®ΟΣΟ†Ο≤ΟΦ ΟΔ Ο²Ο†ΟΗΟ≥ ΟΣΟΑΟΞϷϰϱΟ≤ΟΦ, Ο≤Ο° ΟΓΟ®ΟΗΟΦ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑ.

ΟàΟΘΟΑΟ† ΟΔ Ο·ΟΑΟΩΟ≤ΟΣΟ®

Ο£ΟΞΟ·ΟΞΟΑΟΦ Ο·Ο°ΟΘΟ°ΟΔΟ°ΟΑϮϧ Ο° Ο≤ϰϧ, ΟΖΟ≤Ο° Ο≠Ο≥ΟΠΟ≠Ο° ΟΛΟΞΟΪΟ†Ο≤ΟΦ, ΟΞΟ±ΟΪΟ® Ο≤ΟΑΟ°ΟΩΟ≠ Ο·ΟΑΟ°ΟΓΟΑΟ†ΟΪΟ±ΟΩ ΟΔ Ο²Ο†ΟΗ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑ.

"ϡφϷΟ≥Ο±Ο≤Ο®Ο≤ΟΦ Ο†Ο≠Ο≤Ο®ΟΔΟ®ΟΑΟ≥Ο±", - Ο°Ο≤ΟΔΟΞΟ≤Ο®Ο≤ΟΞ Ο²ΟΜ. ΟëΟ°ΟΘΟΪφϱΟΞΟ≠, Ο†Ο≠Ο≤Ο®ΟΔΟ®ΟΑΟ≥Ο±ΟΜ ΟΩΟΔΟΪΟΩΟΨΟ≤Ο±Ο٠ϰϱΟ≠Ο°ΟΔΟ≠ΟΜΟ§ Ο±ΟΑΟΞΟΛΟ±Ο≤ΟΔϰϧ ΟΓΟ°ΟΑΟΦΟΓΟΜ Ο± ΟΔΟ®ΟΑΟ≥ϱφϧϮ. ΟçΟ° ΟßΟΛΟΞΟ±ΟΦ ΟΞΟ±Ο≤ΟΦ Ο°ΟΛΟ≠Ο° ΟΓΟ°ΟΪΟΦΟΗΟ°ΟΞ "ΟçΟé"! Ο£ΟΑΟ°ΟΩΟ≠ΟΜ - Ο≠ΟΞ Ο·ΟΑϰϱΟ≤Ο° ΟΔΟ®ΟΑΟ≥Ο±ΟΜ, Ο† Ο°ΟΖΟΞΟ≠ΟΦ ΟΒΟ®Ο≤ΟΑΟΜΟΞ ΟΔΟ®ΟΑΟ≥Ο±ΟΜ! ΟçΟ≥ Ο≠ΟΞ ΟΛΟΑΟ≥ΟΠΟ†Ο≤ Ο°Ο≠Ο® Ο± Ο†Ο≠Ο≤Ο®ΟΔΟ®ΟΑΟ≥ϱφϧϮ: Ο≤Ο° ΟßφϷϰΟΑΟ≤ΟΩΟ≤ Ο®ΟΒ ΟΓΟ†ΟßΟΜ, Ο† Ο≤Ο° ΟΔϰϰΟΓΟΙΟΞ Ο±ΟΛΟΞΟΪΟ†ΟΨΟ≤ Ο≠ΟΞΟΑΟ†ΟΓΟ°Ο≤ϰϱϷϰϱϰΟΓΟ≠ΟΜϧϮ! Ο³Ο† Ο® ϧϰΟΛϮϥϮΟΣΟ†ΟΕϮϩ Ο°ΟΛΟ≠Ο°ΟΘΟ° Ο® Ο≤Ο°ΟΘΟ° ΟΠΟΞ Ο≤ΟΑΟ°ΟΩΟ≠Ο† Ο§Ο≠Ο°ΟΘΟ°, Ο·Ο°ΟΛΟ® Ο®ΟΒ ΟΔΟ±ΟΞΟΒ ΟΑφϱϷϰΟßΟ≠φϩ! Ο² Ο°ΟΓΟΙΟΞΟ§, ϷϰϷΟΑΟ°ΟΓΟ°ΟΔΟ†Ο≤ΟΦ ΟΣΟ°Ο≠ΟΞΟΖΟ≠Ο° Ο±Ο≤ϰϮΟ≤, Ο≠Ο° ΟΞΟ±ΟΪΟ® Ο²ΟΜ Ο≠ΟΞ Ο≠φϩΟΛΟΞΟ≤ΟΞ Ο≤ΟΑΟ°ΟΩΟ≠Ο† - Ο≠ΟΞ ΟΑφϱϱΟΪΟ†ΟΓΟΪΟΩΟ©Ο≤ΟΞΟ±ΟΦ, Ο† ΟΖΟ®Ο≤φϩΟ≤ΟΞ ΟΛΟ†ΟΪΟΦΟΗΟΞ.

Ο²Ο≤Ο°ΟΑϰϩ ϱϷϰϱϰΟΓ ΟΑΟ†ΟßΟ°ΟΓΟΪΟ†ΟΖΟΞΟ≠Ο®ΟΩ - Ο± ϷϰϧϰΟΙΟΦΟΨ Ο·ΟΑΟ°ΟΘΟΑφϧϧ Firewall, Ο≤.ΟΞ. Ο·ΟΑΟ°ΟΘΟΑφϧϧ, ΟΣΟ°Ο≤Ο°ΟΑΟΜΟΞ ΟΣΟ°Ο≠Ο≤ΟΑΟ°ΟΪΟ®ΟΑΟ≥ΟΨΟ≤ Ο·Ο°ΟΑΟ≤ΟΜ ΟΔΟΒΟ°ΟΛΟ† Ο® ΟΔΟΜΟΒΟ°ΟΛΟ† Ο²Ο†ΟΗΟΞΟΘΟ° ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑΟ†.

ϡφϷΟ≥Ο±ΟΣΟ†ΟΞΟ§ Ο≤Ο†ΟΣΟ≥ΟΨ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟ≥ (Ο≠φϷΟΑϮϧΟΞΟΑ Outpost Ο®ΟΪΟ® ZoneAlarm), Ο·Ο°ΟΛΟΣΟΪΟΨΟΖΟ†ΟΞϧϱΟΩ ΟΣ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤Ο≥ Ο® ΟΠΟΛΟΞΟ§ (Ο≥ΟΛΟ°ΟΖΟΣΟ† ΟßΟ†ΟΓΟΑΟ°ΟΗΟΞΟ≠Ο†, ΟΪΟ°ΟΔϮϧ ΟßΟΔΟΞΟΑΟΩ Ο≠Ο† Ο·ΟΑϮϧφΟ≠ΟΣΟ≥). Ο£ΟΑΟ°ΟΩΟ≠, Ο≥ΟΔΟ®ΟΛΟΞΟΔ, ΟΖΟ≤Ο° Ο±Ο°ΟΞΟΛΟ®Ο≠ΟΞΟ≠Ο®ΟΞ Ο≥Ο±Ο≤Ο†Ο≠Ο°ΟΔΟΪΟΞΟ≠Ο°, ΟΓΟ≥ΟΛΟΞΟ≤ Ο°Ο≤Ο±ΟΜΟΪΟ†Ο≤ΟΦ Ο±ΟΔϰϩ Ο°Ο≤ΟΖΟΞΟ≤ "ΟΒΟ°ΟßΟΩΟ®Ο≠Ο≥". ΟÖΟ±ΟΪΟ® Ο°Ο≠ ΟΫΟ≤Ο° Ο±ΟΛΟΞΟΪΟ†ΟΞΟ≤, Firewall Ο±ΟΑΟ†ΟßΟ≥ Ο≠φϧ ΟΞΟΘΟ° Ο·Ο°ΟΣΟ†ΟΠΟΞΟ≤!

ΟÄ ΟΞΟ±ΟΪΟ® Ο≤ΟΑΟ°ΟΩΟ≠ Ο≠ΟΞ ΟßΟ†ΟΒΟ°ΟΖΟΞΟ≤ Ο°Ο≤Ο±ΟΜΟΪΟ†Ο≤ΟΦ? "ΟïΟ°ΟßΟΩΟ®Ο≠" ϧϰΟΠΟΞΟ≤ Ο≠φϱΟ≤ΟΑϰϮΟ≤ΟΦ Ο≤ΟΑΟ°ΟΩΟ≠Ο† Ο≤Ο†ΟΣ, ΟΖΟ≤Ο°ΟΓΟΜ Ο≤Ο°Ο≤ Ο°Ο≤Ο±ΟΜΟΪΟ†ΟΪ Ο°Ο≤ΟΖΟΞΟ≤ Ο≤Ο°ΟΪΟΦΟΣΟ° ΟΣΟ†ΟΠΟΛΟΜΟΞ 30 ΟΛΟ≠ΟΞΟ© (Ο≠Ο≥ Ο≠ΟΞ ΟßΟ†ΟΑΟ†ΟßΟ†, ΟΓΟΪΟ®Ο≠!). ΟçΟΞ ΟΓΟ≥ΟΛΟΞΟ§ ΟΠΟΞ Ο§ΟΜ Ο§ΟΞΟ±ΟΩΟΕ ΟΔΟ·Ο≥Ο±Ο≤Ο≥ΟΨ ΟΣΟ†ΟΑΟ†Ο≥ΟΪΟ®Ο≤ΟΦ ΟΞΟΘΟ° ΟΔ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤ΟΞ! ϣφΟΣ ΟΖΟ≤Ο°, Ο® ΟΫΟ≤Ο°Ο≤ ϱϷϰϱϰΟΓ Ο≠ΟΞ ΟΔΟ±ΟΞΟΘΟΛΟ† Ο·Ο°ΟΛΟΒΟ°ΟΛΟ®Ο≤, Ο≠Ο° ϷϰϷΟΑΟ°ΟΓΟ°ΟΔΟ†Ο≤ΟΦ Ο°ΟΓΟΩΟßΟ†Ο≤ΟΞΟΪΟΦΟ≠Ο° Ο≠Ο≥ΟΠΟ≠Ο°.

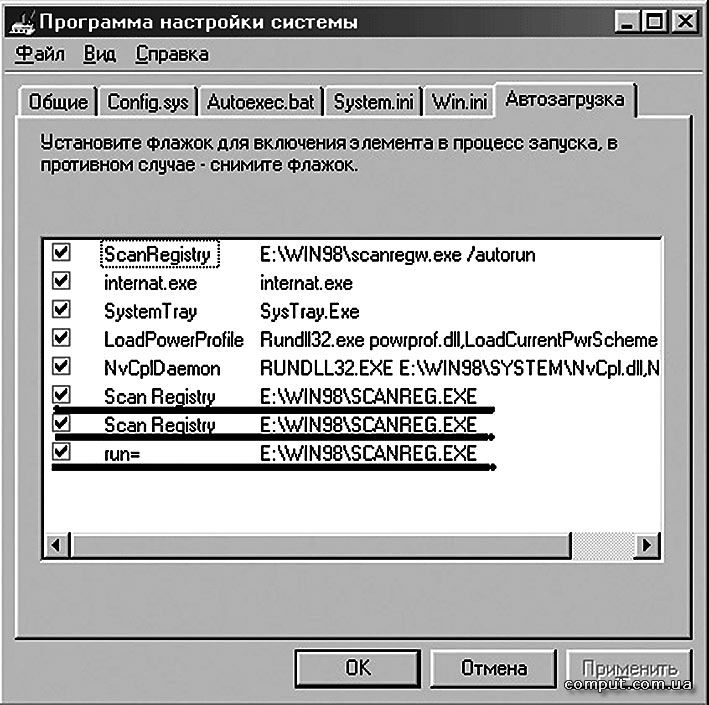

ΟêϮϱ. 1 Ο£ΟΑΟ°ΟΩΟ≠ΟΜ, ΟΔ Ο°Ο±Ο≠Ο°ΟΔΟ≠ϰϧ, ΟΔΟΜΟΓΟ®ΟΑΟ†ΟΨΟ≤ Ο≠Ο†ΟßΟΔΟ†Ο≠Ο®ΟΩ ΟΗΟ®ΟΑΟ°ΟΣΟ° Ο®ΟßΟΔΟΞΟ±Ο≤Ο≠ΟΜΟΒ Ο·ΟΑΟ°ΟΘΟΑφϧϧ, Ο≠φϷΟΑϮϧΟΞΟΑ RUNDLL.EXE, SCANREG.EXE, SMARTDRV.EXE Ο® ΟΛΟΑΟ≥ΟΘΟ®ΟΞ.

ϣφΟΣ ΟΖΟ≤Ο° ΟΠΟΞ ΟΛΟΞΟΪΟ†Ο≤ΟΦ?

Ο²Ο≠ϮϧφΟ≠Ο®ΟΞ, Ο·Ο°ΟΛΟΒΟ°ΟΛϮϧ ΟΣ Ο±Ο†Ο§Ο°Ο§Ο≥ Ο®Ο≠Ο≤ΟΞΟΑΟΞΟ±Ο≠ϰϧΟ≥. Οü ΟΑφϱϱΟΣΟ†ΟΠΟ≥ ΟΔφϧ ΟΣΟ†ΟΣ Ο®Ο±ΟΣΟ†Ο≤ΟΦ Ο≤ΟΑΟ°ΟΩΟ≠Ο°ΟΔ "ΟΔΟΑΟ≥ΟΖΟ≠Ο≥ΟΨ", Ο≤.ΟΞ. ϱφϧϰϱΟ≤Ο°ΟΩΟ≤ΟΞΟΪΟΦΟ≠Ο°.

ΟçΟ†ΟΠϮϧφΟΞΟ§ ΟΣΟ≠ϰϷΟΣΟ≥ "ΟèΟ≥Ο±ΟΣ", ΟΔΟΜΟΓΟ®ΟΑΟ†ΟΞΟ§ "Ο²ΟΜΟ·Ο°ΟΪΟ≠Ο®Ο≤ΟΦ...". Ο² Ο±Ο≤ΟΑΟ°ΟΣΟΞ "ΟéΟ≤ΟΣΟΑΟΜΟ≤ΟΦ:" Ο·Ο®ΟΗΟΞΟ§ MSCONFIG Ο® ΟΠΟ§ΟΞΟ§ Enter. Ο³Ο†, ΟΛΟ†, ΟΛΟ†! Οë ϷϰϧϰΟΙΟΦΟΨ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ Ο≠φϱΟ≤ΟΑϰϩΟΣΟ® ϱϮϱΟ≤ΟΞΟ§ΟΜ Ο§ΟΜ ΟΓΟ≥ΟΛΟΞΟ§ ΟΪΟ°ΟΔΟ®Ο≤ΟΦ Ο≤ΟΑΟ°ΟΩΟ≠Ο°ΟΔ. ΟëϧϰΟ≤ΟΑϮϧ ΟΔ ΟΑΟ†ΟßΟΛΟΞΟΪ ΟÄΟ²Ο£ΟéΟ΅ΟÄΟÉΟêϙϡΟäΟÄ. Ο²Ο®ΟΛϮϧ, ΟΖΟ≤Ο° ΟßφϷΟ≥Ο±ΟΣΟ†ΟΞΟ≤Ο±ΟΩ Ο§Ο≠Ο°ΟΘΟ° Ο·ΟΑΟ°ΟΘΟΑφϧϧ. ϣφΟΣ ΟΣΟ†ΟΣΟ†ΟΩ Ο®Οß Ο≠Ο®ΟΒ Ο≤ΟΑΟ°ΟΩΟ≠? ΟèΟ° Ο±ΟΔΟ°ΟΞΟ© Ο≠Ο†Ο≤Ο≥ΟΑΟΞ, Ο≤ΟΑΟ°ΟΩΟ≠ΟΜ Ο±Ο≤Ο†ΟΑΟ†ΟΨΟ≤Ο±ΟΩ ΟΣΟ†ΟΣ Ο§Ο°ΟΠΟ≠Ο° ΟΓΟ°ΟΪΟΦΟΗΟΞ ΟΑΟ†Οß ΟßφϷϮϱφΟ≤ΟΦ Ο±ΟΞΟΓΟΩ ΟΔ Ο†ΟΔΟ≤Ο°ΟßΟ†ΟΘΟΑΟ≥ΟßΟΣΟ≥ (ΟΠΟ†ΟΛΟ≠ϰϱΟ≤ΟΦ Ο¥ΟΑΟ†ΟΞΟΑΟ† Ο·Ο°ΟΘΟ≥ΟΓΟ®Ο≤). Ο²Ο°Ο≤ Ο® ϱϧϰΟ≤ΟΑϮϧ, ΟΞΟ±ΟΪΟ® Ο°ΟΛΟ≠Ο† Ο® Ο≤Ο† ΟΠΟΞ Ο·ΟΑΟ°ΟΘΟΑφϧϧφ ΟßφϷϮϱφΟ≠Ο† ΟΣΟ†ΟΣ Ο§Ο®Ο≠ϮϧΟ≥Ο§ Ο≤ΟΑΟ® ΟΑΟ†ΟßΟ† (ΟΑϮϱ.1) - 90%, ΟΖΟ≤Ο° ΟΫΟ≤Ο° Ο≤ΟΑΟ°ΟΩΟ≠! ΟÄ ΟΣΟ†ΟΣΟ°ΟΞ Ο≥ Ο≤Ο†ΟΣϰϩ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ Ο®Ο§ΟΩ? Ο£ΟΑΟ°ΟΩΟ≠ΟΜ ΟΔ Ο°Ο±Ο≠Ο°ΟΔΟ≠ϰϧ ΟΔΟΜΟΓΟ®ΟΑΟ†ΟΨΟ≤ Ο≠Ο†ΟßΟΔΟ†Ο≠Ο®ΟΩ ΟΗΟ®ΟΑΟ°ΟΣΟ° Ο®ΟßΟΔΟΞΟ±Ο≤Ο≠ΟΜΟΒ Ο·ΟΑΟ°ΟΘΟΑφϧϧ, Ο≠φϷΟΑϮϧΟΞΟΑ RUNDLL .EXE, SCANREG. EXE, SMARTDRV.EXE Ο® ΟΛΟΑΟ≥ΟΘΟ®ΟΞ. Ο™ ϲφϱ ΟΞΟ±Ο≤ΟΦ ΟΖΟ≤Ο°-Ο≤Ο° Ο·Ο°ΟΒΟ°ΟΠΟΞΟΞ? Ο² ΟΪΟΨΟΓϰϧ Ο±ΟΪΟ≥ΟΖΟ†ΟΞ, ΟΖΟ®Ο≤φϩΟ≤ΟΞ ΟΛΟ†ΟΪΟΦΟΗΟΞ.

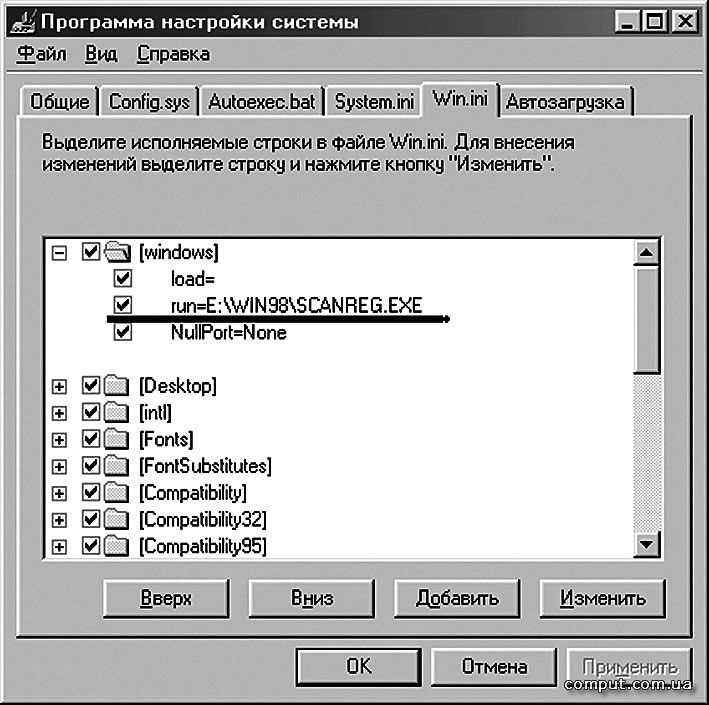

ΟêϮϱ. 2 ΟèΟΞΟΑΟΞΟΒΟ°ΟΛϮϧ ΟΔ Ο¥Ο†Ο©ΟΪ WIN.INI.ΟéΟ≤ΟΣΟΑΟΜΟΔΟ†ΟΞΟ§ ϷφϷΟΣΟ≥ Windows Ο® ϱϧϰΟ≤ΟΑϮϧ Ο±Ο≤ΟΑΟ°ΟΣΟ® Load Ο® Run. ΟèϰϱϧϰΟ≤ΟΑΟ®Ο≤ΟΞ Ο≠Ο† ΟΑϮϱΟ≥Ο≠Ο°ΟΣ. ΟçΟΞΟ≤ ΟΪΟ® Ο≥ ϲφϱ ΟΖΟΞΟΘΟ° - Ο≤Ο° Ο·Ο°ΟΒΟ°ΟΠΟΞΟΘΟ°?

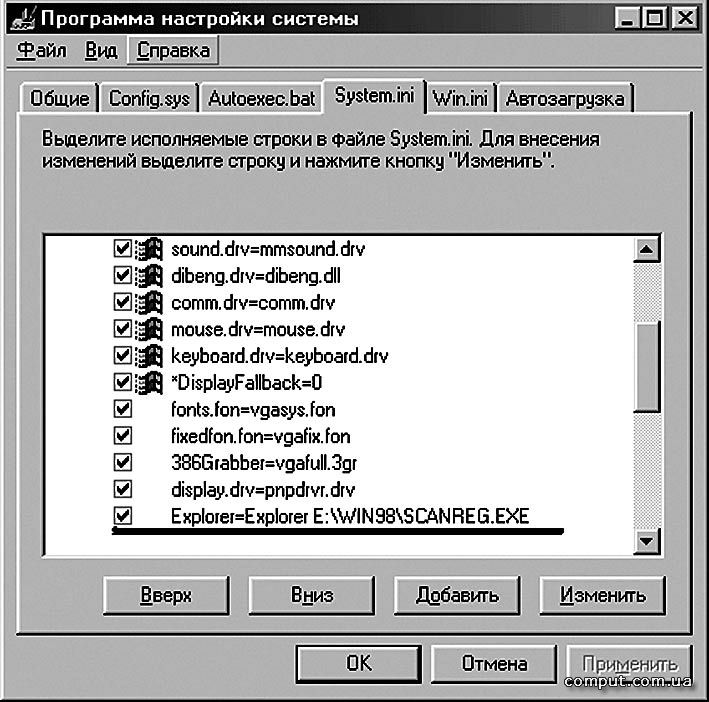

ΟèΟΞΟΑΟΞΟΒΟ°ΟΛϮϧ ΟΔ Ο¥Ο†Ο©ΟΪ WIN.INI. ΟéΟ≤ΟΣΟΑΟΜΟΔΟ†ΟΞΟ§ ϷφϷΟΣΟ≥ Windows Ο® ϱϧϰΟ≤ΟΑϮϧ Ο±Ο≤ΟΑΟ°ΟΣΟ® Load Ο® Run. ΟèϰϱϧϰΟ≤ΟΑΟ®Ο≤ΟΞ Ο≠Ο† ΟΑϮϱ.2 . ΟçΟΞΟ≤ ΟΪΟ® Ο≥ ϲφϱ ΟΖΟΞΟΘΟ° - Ο≤Ο° Ο·Ο°ΟΒΟ°ΟΠΟΞΟΘΟ°? ΟçΟ† ΟΑϮϱ.3 Ο·Ο°ΟΣΟ†ΟßΟ†Ο≠Ο°, ΟΣΟ†ΟΣ Ο≤ΟΑΟ°ΟΩΟ≠ ΟßφϷϮϱφΟΪ Ο±ΟΞΟΓΟΩ ΟΔ Ο¥Ο†Ο©ΟΪΟΞ SYSTEM.INI (ϷφϷΟΣΟ† Boot ). ΟèΟΑΟ°ΟΛΟ°ΟΪΟΠΟ†ΟΞΟ§ ϷϰϮϱΟΣ, ϰϷΟΩΟ≤ΟΦ Ο≠Ο†ΟΠϮϧφΟΞΟ§ "ΟèΟ≥Ο±ΟΣ", ΟΔΟΜΟΓΟ®ΟΑΟ†ΟΞΟ§ "Ο²ΟΜΟ·Ο°ΟΪΟ≠Ο®Ο≤ΟΦ...". Ο² Ο±Ο≤ΟΑΟ°ΟΣΟΞ "ΟéΟ≤ΟΣΟΑΟΜΟ≤ΟΦ:" Ο·Ο®ΟΗΟΞΟ§ REGEDIT Ο® Ο≠Ο†ΟΠϮϧφΟΞΟ§ Enter. ΟèϰϷφΟΛΟ†ΟΞΟ§ ΟΔ ΟΑΟΞΟΛΟ†ΟΣΟ≤Ο°ΟΑ ΟΑΟΞΟΞΟ±Ο≤ΟΑΟ†. ΟëϧϰΟ≤ΟΑϮϧ ΟΑΟ†ΟßΟΛΟΞΟΪΟΜ:

HKEY_LOCAL_MACHINEMicrosoft WindowsCurrentVersionRunOnce

HKEY_LOCAL_MACHINEMicrosoft WindowsCurrentVersionRunOnceEx

HKEY_LOCAL_MACHINEMicrosoft WindowsCurrentVersionRunServicesOnce

ΟêϮϱ. 3 Ο£ΟΑΟ°ΟΩΟ≠ ΟßφϷϮϱφΟΪ Ο±ΟΞΟΓΟΩ ΟΔ Ο¥Ο†Ο©ΟΪ SYSTEM.INI

ΟùΟ≤Ο° ΟΑΟ†ΟßΟΛΟΞΟΪΟΜ, ΟΣΟ°Ο≤Ο°ΟΑΟΜΟΞ Ο±Ο°ΟΔΟΞΟΑΟΗΟ†ΟΨΟ≤ Ο†ΟΔΟ≤Ο°ΟßΟ†ΟΘΟΑΟ≥ΟßΟΣΟ≥ Ο·ΟΑΟ°ΟΘΟΑφϧϧ Ο≤Ο°ΟΪΟΦΟΣΟ° Ο°ΟΛΟ®Ο≠ ΟΑΟ†Οß. ΟèϰϱΟΪΟΞ Ο≤Ο°ΟΘΟ°, ΟΣΟ†ΟΣ Ο·ΟΑΟ°ΟΘΟΑφϧϧφ ΟßφϷΟ≥Ο±Ο≤Ο®ΟΪφϱΟΦ, ΟΔΟ±ΟΞ ΟßΟ≠Ο†ΟΖΟΞΟ≠Ο®ΟΩ ΟΔ ΟΑΟ†ΟßΟΛΟΞΟΪΟΞ Ο≥ΟΛΟ†ΟΪΟΩΟΨΟ≤Ο±ΟΩ. Ο£ΟΑΟ°ΟΩΟ≠ΟΜ Ο°ΟΖΟΞΟ≠ΟΦ ΟΪΟΨΟΓΟΩΟ≤ ϮϧΟΞΟ≠Ο≠Ο° Ο±ΟΨΟΛΟ† Ο±ΟΞΟΓΟΩ ΟßφϷϮϱΟΜΟΔΟ†Ο≤ΟΦ. ϣφΟΣ Ο®ΟΒ Ο≠ΟΞ ΟΓΟ≥ΟΛΟΞΟ≤ ΟΔΟ®ΟΛΟ≠Ο° ΟΔ ΟΑΟ†ΟßΟΛΟΞΟΪΟΞ "ΟÄΟΔΟ≤Ο°ΟßΟ†ΟΘΟΑΟ≥ΟßΟΣΟ†" Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ MSCONFIG.EXE Ο® ΟΞΟ© Ο†Ο≠Ο†ΟΪΟ°ΟΘΟ®ΟΖΟ≠ΟΜΟΒ. ΟçΟ†ΟΛΟ° ΟßφϧΟΞΟ≤Ο®Ο≤ΟΦ, ΟΖΟ≤Ο° ΟΔΟ±ΟΞ ΟΔΟΜΟΗΟΞϰϷϮϱφΟ≠Ο≠Ο°ΟΞ Ο±Ο·ΟΑΟ†ΟΔΟΞΟΛΟΪΟ®ΟΔΟ° Ο≤Ο°ΟΪΟΦΟΣΟ° ΟΛΟΪΟΩ Windows 95/98/Me. Ο³ΟΪΟΩ Windows 2000/XP ΟΔ ΟΑΟΞΟΛΟ†ΟΣΟ≤Ο°ΟΑΟΞ ΟΑΟΞΟΞΟ±Ο≤ΟΑΟ† Ο°Ο≤Ο±Ο≥Ο≤Ο±Ο≤ΟΔΟ≥ΟΞΟ≤ ΟΔΟΜΟΗΟΞΟ·ΟΑΟ®ΟΔΟΞΟΛΟΞΟ≠Ο≠Ο†Ο٠ϷϰϱΟΪΟΞΟΛΟ≠ΟΩΟΩ Ο±Ο≤ΟΑΟ°ΟΣΟ†. ϣφΟΣΟΠΟΠϥφϩΟΪΟΜ SYSTEM.INI Ο® WIN.INI ϮϧΟΞΟΨΟ≤ Ο±Ο°ΟΔΟ±ΟΞΟ§ ΟΛΟΑΟ≥ΟΘΟ≥ΟΨ Ο±Ο≤ΟΑΟ≥ΟΣΟ≤Ο≥ΟΑΟ≥.

ΟèϰϱΟΪΟΞΟΛΟ≠ΟΞΟΞ Ο±ΟΑΟΞΟΛΟ±Ο≤ΟΔΟ° (Ο≠ΟΞ ΟΛΟΪΟΩ Ο±ΟΪΟ†ΟΓΟ°Ο≠ΟΞΟΑΟΔΟ≠ΟΜΟΒ!)

ΟçΟ° ΟΖΟ≤Ο° ΟΠΟΞ ΟΛΟΞΟΪΟ†Ο≤ΟΦ, ΟΞΟ±ΟΪΟ® Ο≠Ο® Ο°ΟΛΟ®Ο≠ Ο®Οß Ο°Ο·Ο®Ο±Ο†Ο≠Ο≠ΟΜΟΒ ΟΔΟΜΟΗΟΞ Ο§ΟΞΟ≤Ο°ΟΛΟ°ΟΔ Ο°ΟΓΟ≠Ο†ΟΑΟ≥ΟΠΟΞΟ≠Ο®ΟΩ Ο≤ΟΑΟ°ΟΩΟ≠Ο°ΟΔ Ο≠ΟΠϷϰϧϰΟΘ? ΟéΟΛΟ≠Ο°ΟßΟ≠Ο†ΟΖΟ≠Ο° Ο°ΟΛΟ≠Ο° - ΟΑφϱϱΟΪΟ†ΟΓΟΪΟΩΟ≤ΟΦΟ±ΟΩ ΟΑΟ†Ο≠Ο°! ΟêφϱϱϧϰΟ≤ΟΑϮϧ ΟΞΟΙΟΞ Ο°ΟΛΟ®Ο≠ ϱϷϰϱϰΟà ϷϰϮϱΟΣΟ†, ΟΣΟ°Ο≤Ο°ΟΑΟΜΟ© Ο·Ο°ΟΛΟΒΟ°ΟΛΟ®Ο≤ΟΦ ΟΛΟΪΟΩ ΟΔΟ±ΟΞΟΒ ΟéΟë Ο±ΟΞΟ§ΟΞϩϱΟ≤ΟΔΟ† Windows. ΟëΟΑΟ†ΟßΟ≥ Ο°ΟΘΟ°ΟΔΟ°ΟΑΟΨΟ±ΟΦ - ΟΫΟ≤Ο°Ο≤ ϱϷϰϱϰΟà ϷϰϮϱΟΣΟ† ΟΛΟ°ΟΔΟ°ΟΪΟΦΟ≠Ο° Ο±ΟΪΟ°ΟΠΟ≠ΟΜΟ©, Ο® Ο±ΟΣΟ°ΟΑΟΞΟΞ ΟΔΟ±ΟΞΟΘΟ°, Ο≠Ο†ΟΖΟ®Ο≠Ο†ΟΨΟΙϮϧ Ο·Ο°ΟΪΟΦΟßΟ°ΟΔΟ†Ο≤ΟΞΟΪΟΩΟ§ ΟΓΟ≥ΟΛΟΞΟ≤ Ο·Ο°Ο≠ΟΩΟ≤ΟΞΟ≠ Ο≠ΟΞ Ο±ΟΑΟ†ΟßΟ≥, Ο≤Ο†ΟΣ ΟΣΟ†ΟΣ Ο·ΟΑΟ® ΟΫΟ≤ϰϧ Ο≠Ο≥ΟΠΟ≠Ο° ΟßΟ≠Ο†Ο≤ΟΦ, ΟΘΟΛΟΞ Ο® ΟΣΟ†ΟΣΟ®ΟΞ ΟΓΟ®ΟΓΟΪϮϰΟ≤ΟΞΟΣΟ® (ϥφϩΟΪΟΜ Ο± ΟΑφϱΟΗΟ®ΟΑΟΞΟ≠Ο®ΟΞΟ§ .dll) ϮϱϷϰΟΪΟΦΟßΟ≥ΟΨΟ≤Ο±ΟΩ. ϡφΟ≤Ο° ΟΔΟΞΟΑΟ°ΟΩΟ≤Ο≠ϰϱΟ≤ΟΦ Ο≠Ο†ΟΒΟ°ΟΠΟΛΟΞΟ≠Ο®ΟΩ Ο≤ΟΑΟ°ΟΩΟ≠Ο† ΟΫΟ≤Ϯϧ ϱϷϰϱϰΟΓϰϧ Ο·ΟΑΟ®ΟΓΟΪΟ®ΟΠΟ†ΟΞΟ≤Ο±ΟΩ ΟΣ 100%, Ο≤Ο†ΟΣ ΟΖΟ≤Ο° ΟΛΟΞΟΑΟßφϩΟ≤ΟΞ, Ο®ΟΘΟΑΟ† Ο±Ο≤ϰϮΟ≤ Ο±ΟΔΟΞΟΖ!

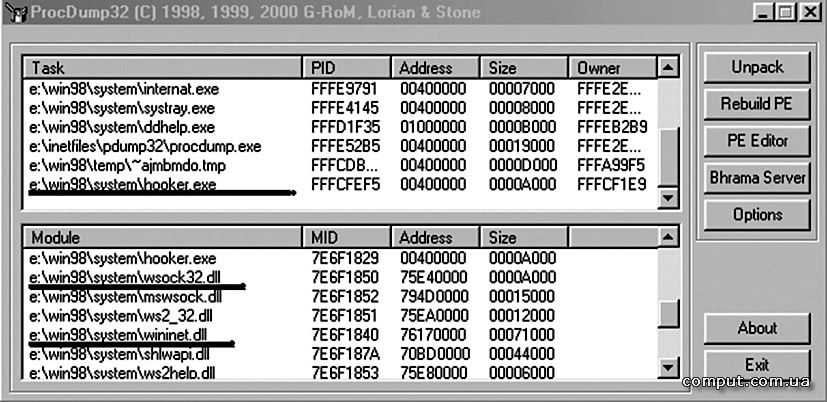

Ο³ΟΪΟΩ ΟΫΟ≤Ο°ΟΘΟ° ϱϷϰϱϰΟΓΟ† Ο≠φϧ Ο≠Ο≥ΟΠΟ≠Ο† Ο·ΟΑΟ°ΟΘΟΑφϧϧφ, ΟΣΟ°Ο≤Ο°ΟΑΟ†ΟΩ ΟΓΟ≥ΟΛΟΞΟ≤ Ο·Ο°ΟΣΟ†ΟßΟΜΟΔΟ†Ο≤ΟΦ, ΟΣΟ†ΟΣΟ®ΟΞ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ (Ο·ΟΑΟ°ΟΕΟΞΟ±Ο±ΟΜ) Ο†ΟΣΟ≤Ο®ΟΔΟ≠ΟΜ ΟΔ ΟΛΟ†Ο≠Ο≠ΟΜΟ© ϧϰϧΟΞΟ≠Ο≤. ΟçφϷΟΑϮϧΟΞΟΑ, Ο°ΟΖΟΞΟ≠ΟΦ Ο·Ο°ΟΛϰϩΟΛΟΞΟ≤ Ο·ΟΑΟ°ΟΘΟΑφϧϧφ ProcDump32 (ΟΣ Ο±Ο°ΟΠΟ†ΟΪΟΞΟ≠Ο®ΟΨ, Ο≠ΟΠϧϰΟΘΟ≥ ΟΛΟ†Ο≤ΟΦ Ο·ΟΑΟΩϧϰΟΘΟ° Ο†ΟΛΟΑΟΞΟ±Ο† ΟΛΟΪΟΩ Ο·Ο°ΟΪΟ≥ΟΖΟΞΟ≠Ο®ΟΩ ΟΞΟΞ ΟΔ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤ΟΞ, Ο≠Ο° ϷϰϷΟΑΟ°ΟΓΟ≥Ο©Ο≤ΟΠϱφϧϮ ϷϰϮϱΟΣΟ†Ο≤ΟΦ Ο± ϷϰϧϰΟΙΟΦΟΨ Ο·Ο°Ο®Ο±ΟΣΟ°ΟΔΟΜΟΒ Ο±ΟΞΟΑΟΔΟΞΟΑΟ°ΟΔ). ΟéΟ≠Ο† Ο≤Ο†ΟΣΟΠΟΞ Ο·Ο°ΟΣΟ†ΟßΟΜΟΔΟ†ΟΞΟ≤, ΟΣΟ†ΟΣΟ®ΟΞ ΟΓΟ®ΟΓΟΪϮϰΟ≤ΟΞΟΣΟ® ϮϱϷϰΟΪΟΦΟßΟ≥ΟΨΟ≤ Ο†ΟΣΟ≤Ο®ΟΔΟ≠ΟΜΟΞ ΟΔ ΟΛΟ†Ο≠Ο≠ΟΜΟ© ϧϰϧΟΞΟ≠Ο≤ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ. ϡφϷΟ≥Ο±Ο≤Ο®ΟΔ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟ≥, Ο§ΟΜ Ο≥ΟΔΟ®ΟΛϮϧ, ΟΖΟ≤Ο° Ο°Ο≠Ο† ϮϧΟΞΟΞΟ≤ ΟΛΟΔΟ† Ο°ΟΣΟ≠Ο†. Ο²ΟΞΟΑΟΒΟ≠ΟΞΟΞ - Ο†ΟΣΟ≤Ο®ΟΔΟ≠ΟΜΟΞ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ, Ο† Ο≠Ο®ΟΠΟ≠ΟΞΟΞ - ϮϱϷϰΟΪΟΦΟßΟ≥ΟΞΟ§ΟΜΟΞ ΟΓΟ®ΟΓΟΪϮϰΟ≤ΟΞΟΣΟ® (ΟΑϮϱ.4). ΟèΟΑϰϱϧφΟ≤ΟΑΟ®ΟΔΟ†ΟΩ Ο†ΟΣΟ≤Ο®ΟΔΟ≠ΟΜΟΞ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ, Ο≠Ο≥ΟΠΟ≠Ο° Ο°ΟΓΟΑΟ†ΟΙΟ†Ο≤ΟΦ ΟΔΟ≠ϮϧφΟ≠Ο®ΟΞ Ο≠Ο† Ο≤Ο°, ΟΣΟ†ΟΣΟ®ΟΠϮϧϮ ϮϱϷϰΟΪΟΦΟßΟ≥ΟΨΟ≤Ο±ΟΩ ΟΓΟ®ΟΓΟΪϮϰΟ≤ΟΞΟΣΟ®. Ο²Ο°Ο≤, Ο≠φϷΟΑϮϧΟΞΟΑ, Ο®Ο≠Ο≤ΟΞΟΑΟΞΟ±Ο≠Ο°, Ο·Ο°ΟΖΟΞΟ§Ο≥ Ο·ΟΑΟ°ΟΘΟΑφϧϧφ HOOKER.EXE ϮϱϷϰΟΪΟΦΟßΟ≥ΟΞΟ≤ ΟΓΟ®ΟΓΟΪϮϰΟ≤ΟΞΟΣΟ® wininet.dll, wsock32.dll Ο® rasapi32.dll? Ο²ΟΞΟΛΟΦ ΟΫΟ≤Ο® ΟΓΟ®ΟΓΟΪϮϰΟ≤ΟΞΟΣΟ® ϮϱϷϰΟΪΟΦΟßΟ≥ΟΨΟ≤Ο±ΟΩ ΟΛΟΪΟΩ Ο±Ο°ΟΞΟΛΟ®Ο≠ΟΞΟ≠Ο®ΟΩ Ο± ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤ϰϧ! Ο²Ο°Ο≤ Ο≤Ο†ΟΣ Ο·ΟΑϰϱΟ≤Ο° Ο≤ΟΑΟ°ΟΩΟ≠ ΟßφϧφϱΟΣΟ®ΟΑΟ°ΟΔΟ†ΟΪΟ±ΟΩ Ο·Ο°ΟΛ Ο≠ΟΞΟΔΟ®Ο≠Ο≠Ο≥ΟΨ Ο°ΟΔΟΞΟΖΟΣΟ≥ (Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΣΟ≥). Οà Ο≤Ο†ΟΣ ΟΛΟ†ΟΪΟΞΟΞ.

ΟêϮϱ. 4 ΟèΟΑΟ°ΟΘΟΑφϧϧφ ProcDump32 Ο·Ο°ΟΣΟ†ΟßΟΜΟΔΟ†ΟΞΟ≤, ΟΣΟ†ΟΣΟ®ΟΞ ΟΓΟ®ΟΓΟΪϮϰΟ≤ΟΞΟΣΟ® ϮϱϷϰΟΪΟΦΟßΟ≥ΟΨΟ≤ Ο†ΟΣΟ≤Ο®ΟΔΟ≠ΟΜΟΞ ΟΔ ΟΛΟ†Ο≠Ο≠ΟΜΟ© ϧϰϧΟΞΟ≠Ο≤ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ. ϡφϷΟ≥Ο±Ο≤Ο®ΟΔ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟ≥, Ο§ΟΜ Ο≥ΟΔΟ®ΟΛϮϧ, ΟΖΟ≤Ο° Ο°Ο≠Ο† ϮϧΟΞΟΞΟ≤ ΟΛΟΔΟ† Ο°ΟΣΟ≠Ο†. Ο²ΟΞΟΑΟΒΟ≠ΟΞΟΞ - Ο†ΟΣΟ≤Ο®ΟΔΟ≠ΟΜΟΞ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ, Ο† Ο≠Ο®ΟΠΟ≠ΟΞΟΞ - ϮϱϷϰΟΪΟΦΟßΟ≥ΟΞΟ§ΟΜΟΞ ΟΓΟ®ΟΓΟΪϮϰΟ≤ΟΞΟΣΟ®. ΟèΟΑϰϱϧφΟ≤ΟΑΟ®ΟΔΟ†ΟΩ Ο†ΟΣΟ≤Ο®ΟΔΟ≠ΟΜΟΞ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ, Ο≠Ο≥ΟΠΟ≠Ο° Ο°ΟΓΟΑΟ†ΟΙΟ†Ο≤ΟΦ ΟΔΟ≠ϮϧφΟ≠Ο®ΟΞ Ο≠Ο† Ο≤Ο°, ΟΣΟ†ΟΣΟ®ΟΠϮϧϮ ϮϱϷϰΟΪΟΦΟßΟ≥ΟΨΟ≤Ο±ΟΩ ΟΓΟ®ΟΓΟΪϮϰΟ≤ΟΞΟΣΟ®.

Ο™ΟΓΟΞΟ© ΟΞΟΘΟ°!

ΟàΟ≤Ο†ΟΣ, Ο·ΟΑΟ®ΟΗΟΪΟ° ΟΔΟΑΟΞΟ§ΟΩ ΟΑφϱϷΟΪΟ†Ο≤ΟΜ. Ο¹Ο≥ΟΛΟΞΟ§ Ο±ΟΖΟ®Ο≤Ο†Ο≤ΟΦ, ΟΖΟ≤Ο° Ο°ΟΛΟ≠Ϯϧ Ο®Οß Ο·ΟΞΟΑΟΞΟΖϮϱΟΪΟΞΟ≠Ο≠ΟΜΟΒ ΟΔΟΜΟΗΟΠϱϷϰϱϰΟΓΟ°ΟΔ Ο²ΟΜ Ο≠Ο†ΟΗΟΪΟ® Ο≤ΟΑΟ°ΟΩΟ≠Ο† (Ο·ΟΑΟ†ΟΔΟ®ΟΪΟΦΟ≠Ο†ΟΩ ΟΛϮφΟΘΟ≠ϰϱΟ≤Ο®ΟΣΟ† - ΟßΟ†ΟΪΟ°ΟΘ Ο≥Ο±Ο·ΟΞΟΗΟ≠Ο°ΟΘΟ° ΟΪΟΞΟΖΟΞΟ≠Ο®ΟΩ). ΟäΟ†ΟΣ ΟΠΟΞ Ο≤ΟΞΟ·ΟΞΟΑΟΦ Ο®ΟßΟΘΟ≠Ο†Ο≤ΟΦ ΟΫΟ≤Ο≥ "Ο≠ΟΞΟΖϮϱΟ≤ΟΦ" Ο±Ο° Ο±ΟΔΟ°ΟΞΟΘΟ° ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑΟ†? ΟèΟ°ΟΣΟ† Ο°Ο≠ ΟßφϷΟ≥ΟΙΟΞΟ≠, Windows Ο≥ΟΛΟ†ΟΪΟ®Ο≤ΟΦ ΟΞΟΘΟ° Ο≠φϧ Ο≠ΟΞ ΟΛφϱΟ≤ (Ο·ΟΑϮϱϰϱφΟΪΟ±ΟΩ!). ΟçΟ° Ο±Ο≥ΟΙΟΞΟ±Ο≤ΟΔΟ≥ΟΞΟ≤ ΟΛΟΔΟ† ϱϷϰϱϰΟΓΟ† Ο≥ΟΛΟ†ΟΪΟΞΟ≠Ο®ΟΩ.

ΟèΟΞΟΑΟΔΟΜΟ© - Ο± ϷϰϧϰΟΙΟΦΟΨ ΟΔΟ±ΟΞ Ο≤ϰϩ ΟΠΟΞ ProcDamp32. ΟçΟ≥ΟΠΟ≠Ο° ΟΔΟΜΟΓΟΑΟ†Ο≤ΟΦ ΟΔ Ο±Ο·Ο®Ο±ΟΣΟΞ Ο†ΟΣΟ≤Ο®ΟΔΟ≠ΟΜΟΒ Ο·ΟΑΟ°ΟΘΟΑφϧϧ Ο≤Ο≥, ΟΣΟ°Ο≤Ο°ΟΑΟ≥ΟΨ ΟΔΟΜ Ο·Ο°ΟΛΟ°ΟßΟΑΟΞΟΔΟ†ΟΞΟ≤ΟΞ ΟΣΟ†ΟΣ Ο≤ΟΑΟ°ΟΩΟ≠Ο†, Ο≠Ο†ΟΠΟ†Ο≤ΟΦ Ο·ΟΑΟ†ΟΔΟ≥ΟΨ ΟΣΟ≠ϰϷΟΣΟ≥ Ο≠Ο† Ο§ΟΜΟΗΟΣΟΞ. Ο² Ο·Ο°ΟΩΟΔΟ®ΟΔΟΗΟΞϧϱΟΩ Ο§ΟΞΟ≠ΟΨ ΟΔΟΜΟΓΟΞΟΑΟ®Ο≤ΟΞ Kill Task. Ο²Ο±ΟΞ! Ο£ΟΑΟ°ΟΩΟ≠ Ο·ΟΑϰϷφΟΪ Ο®Οß Ο±Ο·Ο®Ο±ΟΣΟ† Ο†ΟΣΟ≤Ο®ΟΔΟ≠ΟΜΟΒ Ο·ΟΑΟ°ΟΘΟΑφϧϧ. Ο£ΟΞΟ·ΟΞΟΑΟΦ ΟΞΟΘΟ° ϧϰΟΠΟ≠Ο° Ο±Ο§ΟΞΟΪΟ° Ο≥ΟΛΟ†ΟΪΟΩΟ≤ΟΦ. Οü Ο≠Ο†ΟΛΟΞΟΨΟ±ΟΦ, Ο²ΟΜ Ο·ΟΑΟΞΟΛΟΔΟ†ΟΑΟ®Ο≤ΟΞΟΪΟΦΟ≠Ο° ΟßφϷϰϧΟ≠Ο®ΟΪΟ®, ΟΔ ΟΣΟ†ΟΣϰϩ ϷφϷΟΣΟΞ Ο°Ο≠ Ο≠Ο†ΟΒΟ°ΟΛΟ®Ο≤Ο±ΟΩ. ΟçΟ° ΟΩ ΟΓΟΜ Ο·Ο°Ο±Ο°ΟΔΟΞΟ≤Ο°ΟΔΟ†ΟΪ, Ο·ΟΞΟΑΟΞΟΛ Ο≥ΟΛΟ†ΟΪΟΞΟ≠Ο®ΟΞΟ§, Ο±ΟΣϰϷϮΟΑΟ°ΟΔΟ†Ο≤ΟΦ Ο≤ΟΑΟ°ΟΩΟ≠ ΟΔ ΟΛΟΑΟ≥ΟΘΟ≥ΟΨ Ο·Ο†Ο·ΟΣΟ≥: ΟÄ ΟΔΟΛΟΑΟ≥ΟΘ ΟΫΟ≤Ο° Ο≠ΟΞ Ο≤ΟΑΟ°ΟΩΟ≠, Ο† Ο²ΟΜ Ο≥ΟΛΟ†ΟΪΟ®Ο≤ΟΞ ΟΣΟ†ΟΣϰϩ-Ο≠Ο®ΟΓΟ≥ΟΛΟΦ Ο≠Ο≥ΟΠΟ≠ΟΜΟ© ϥφϩΟΪ? ΟùΟ≤Ο° Ο≠ΟΞ ΟΞΟ±Ο≤ΟΦ ΟΒΟ°ΟΑΟ°ΟΗΟ°. ϣφΟΣ ΟΖΟ≤Ο°, ΟΞΟ±ΟΪΟ® ΟΔ Ο·Ο°Ο±ΟΪΟΞΟΛΟ±Ο≤ΟΔϮϮ Windows Ο®ΟΪΟ® ΟΣΟ†ΟΣΟ†ΟΩ-Ο≠Ο®ΟΓΟ≥ΟΛΟΦ Ο®Οß Ο·ΟΑΟ®ΟΣΟΪΟ†ΟΛΟ≠ΟΜΟΒ Ο·ΟΑΟ°ΟΘΟΑφϧϧ "ΟΑΟ≥ΟΘΟ≠ΟΞΟ≤Ο±ΟΩ" Ο≠Ο† Ο°Ο≤Ο±Ο≥Ο≤Ο±Ο≤ΟΔΟ®ΟΞ Ο≥ΟΛΟ†ΟΪΟΞΟ≠Ο≠Ο°ΟΘΟ° ϲφϧϮ ϥφϩΟΪΟ† - ΟßΟ≠Ο†ΟΖΟ®Ο≤, Ο²ΟΜ Ο°ΟΓΟ°ΟßΟ≠Ο†ΟΪϮϱΟΦ, ΟΣΟ†ΟßΟ≠Ο®ΟΔ Ο≠ΟΞΟΔΟ®Ο≠Ο≠Ο°ΟΘΟ°, Ο® ΟΞΟΘΟ° Ο≠Ο≥ΟΠΟ≠Ο° Ο±ΟΑΟ°ΟΖΟ≠Ο° ΟΔΟΞΟΑΟ≠Ο≥Ο≤ΟΦ Ο°ΟΓΟΑΟ†Ο≤Ο≠Ο°.

Ο²Ο≤Ο°ΟΑϰϩ ϱϷϰϱϰΟà ϷϰϷΟΑΟ°ΟΙΟΞ. ϡφΟΘΟΑΟ≥ΟßΟ®Ο≤ΟΞ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑ Ο± ΟΛϮϱΟΣΟΞΟ≤ΟΜ, Ο® Ο± ϷϰϧϰΟΙΟΦΟΨ Ο·ΟΑΟ°ΟΘΟΑφϧϧ - Ο°ΟΓΟ°ΟΪΟ°ΟΖΟΞΟΣ (Dos Navigator, Volkov Commander) Ο≥ΟΛΟ†ΟΪΟ®Ο≤ΟΞ Ο≤ΟΑΟ°ΟΩΟ≠. ΟèϰϱΟΪΟΞ Ο·ΟΞΟΑΟΞΟßΟ†ΟΘΟΑΟ≥ΟßΟΣΟ® ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑΟ† Windows ϧϰΟΠΟΞΟ≤ ΟΔΟ°ΟßΟ§Ο≥ΟΙΟ†Ο≤ΟΦΟ±ΟΩ, ΟΖΟ≤Ο° Ο≠ΟΞ Ο≠φϩΟΛΟΞΟ≠ ϥφϩΟΪ ΟΛΟΪΟΩ ΟßφϷΟ≥Ο±ΟΣΟ†. ΟçΟ†ΟΠϮϧφϩΟ≤ΟΞ Ο≠Ο† ΟΫΟ≤Ο® ΟΔϰϷΟΑϰϱΟΜ "ΟéΟ≤Ο§ΟΞΟ≠", Ο† Ο·Ο°Ο≤ϰϧ ΟßΟ†ΟΘΟΑΟ≥ΟßΟ®Ο≤ΟΞ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟ≥ MSCONFIG.EXE (Ο±Ο§.ΟΔΟΜΟΗΟΞ). Ο² Ο†ΟΔΟ≤Ο°ΟßΟ†ΟΘΟΑΟ≥ΟßΟΣΟΠϷϰϱΟ≠ϮϧφϩΟ≤ΟΞ ΟΘΟ†ΟΪΟ°ΟΖΟΣΟ® ΟΔ Ο≤ΟΞΟΒ Ο§ΟΞΟ±Ο≤Ο†ΟΒ, ΟΘΟΛΟΞ ΟΛΟ°ΟΪΟΠΟΞΟ≠ ΟΓΟΜΟΪ ΟßφϷΟ≥Ο±ΟΣΟ†Ο≤ΟΦΟ±ΟΩ Ο·Ο°ΟΛΟ°ΟßΟΑΟΞΟΔΟ†ΟΞΟ§ΟΜΟ© Ο≤ΟΑΟ°ΟΩΟ≠. Ο²Ο±ΟΞ! ϨϰΟΠΟΞΟ≤ΟΞ Ο±ΟΞΟΓΟΩ Ο·Ο°ΟßΟΛΟΑΟ†ΟΔΟ®Ο≤ΟΦ! Ο£ΟΞΟ·ΟΞΟΑΟΦ ΟùΟ£ΟéΟ£ Ο≤ΟΑΟ°ΟΩΟ≠ ΟΓΟ°ΟΪΟΦΟΗΟΞ Ο≠Ο®ΟΣΟ°ΟΘΟΛΟ† Ο≠ΟΞ Ο≥ΟΣΟΑΟ†ΟΛΟΞΟ≤ Ο²Ο†ΟΗΟ® Ο·Ο†ΟΑΟ°ΟΪΟ®.

ΟèϰϱΟΪΟΞΟΛΟ≠Ο®ΟΞ Ο≠φϷΟ≥Ο≤Ο±Ο≤ΟΔΟ®ΟΩ

Ο²Ο°Ο≤ Ο§ΟΜ Ο® Ο≠Ο†Ο≥ΟΖΟ®ΟΪϮϱΟΦ Ο≠Ο†ΟΒΟ°ΟΛΟ®Ο≤ΟΦ Ο® Ο≥Ο≠Ο®ΟΖΟ≤Ο°ΟΠΟ†Ο≤ΟΦ Ο°ΟΛΟ≠Ο≥ Ο®Οß ΟΑΟ†ΟßΟ≠Ο°ΟΔΟ®ΟΛΟ≠ϰϱΟ≤ΟΞΟ© ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑΟ≠ΟΜΟΒ ΟΔΟ®ΟΑΟ≥Ο±Ο°ΟΔ - "Ο≤ΟΑΟ°ΟΩΟ≠Ο±ΟΣΟ®ΟΒ ΟΣΟ°Ο≠ΟΞΟ©". Ο£ΟΞΟ·ΟΞΟΑΟΦ Ο²ΟΜ ΟßΟ≠Ο†ΟΞΟ≤ΟΞ, ΟΣΟ†ΟΣΟ®ΟΞ ΟΓΟΜΟΔΟ†ΟΨΟ≤ Ο≤ΟΑΟ°ΟΩΟ≠ΟΜ, ΟßΟ≠Ο†ΟΣϰϧΟΜ Ο±Ο° ϱϷϰϱϰΟΓφϧϮ ΟΑφϱϷΟΑϰϱΟ≤ΟΑΟ†Ο≠ΟΞΟ≠Ο®ΟΩ Ο® Ο§ΟΞΟ≤Ο°ΟΛφϧϮ ΟΓΟ°ΟΑΟΦΟΓΟΜ Ο± Ο≠ϮϧϮ. ΟçΟ° ΟΔ ΟßΟ†ΟΣΟΪΟΨΟΖΟΞΟ≠ϮϮ, ΟΒΟ°Ο≤ΟΞΟΪϰϱΟΦ ΟΓΟΜ ΟΛΟ†Ο≤ΟΦ Ο²Ο†Ο§ Ο≠ΟΞΟ±ΟΣΟ°ΟΪΟΦΟΣΟ° Ο±Ο°ΟΔΟΞΟ≤Ο°ΟΔ.

1. ΟçΟ®ΟΣΟ°ΟΘΟΛΟ† Ο≠ΟΞ ΟßφϷΟ≥Ο±ΟΣφϩΟ≤ΟΞ Ο≠ΟΞΟ®ΟßΟΔΟΞΟ±Ο≤Ο≠ΟΜΟΠϲφϧ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ. ΟÄ ΟΞΟ±ΟΪΟ® Ο°ΟΖΟΞΟ≠ΟΦ ΟΒΟ°ΟΖΟΞΟ≤Ο±ΟΩ ΟßφϷΟ≥Ο±Ο≤Ο®Ο≤ΟΦ, Ο≤Ο° Ο·ΟΞΟΑΟΞΟΛ ΟßφϷΟ≥Ο±ΟΣϰϧ Ο·ΟΑΟ°ΟΔΟΞΟΑΟΦΟ≤ΟΞ ΟΫΟ≤Ο® Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ Ο†Ο≠Ο≤Ο®ΟΔΟ®ΟΑΟ≥ϱϰϧ (Ο·Ο°ΟΣΟ† ΟΞΟΙΟΞ Ο≠ΟΞ Ο·Ο°ΟßΟΛΟ≠Ο°).

2. ΟéΟΓΟΩΟßΟ†Ο≤ΟΞΟΪΟΦΟ≠Ο° ϮϱϷϰΟΪΟΦΟßΟ≥Ο©Ο≤ΟΞ Ο·ΟΑΟ® ΟΑΟ†ΟΓΟ°Ο≤ΟΞ ΟΔ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤ΟΞ Ο·ΟΑΟ°ΟΘΟΑφϧϧΟΜ Ο≤ϮϷφ FIREWALL. Ο²ΟΜ ΟΔΟ±ΟΞΟΘΟΛΟ† ΟΓΟ≥ΟΛΟΞΟ≤ΟΞ ΟΔ ΟΣΟ≥ΟΑΟ±ΟΞ, ΟΣΟ†ΟΣΟ†ΟΩ Ο·ΟΑΟ°ΟΘΟΑφϧϧφ Ο°ΟΓΟΑΟ†ΟΙΟ†ΟΞΟ≤Ο±ΟΩ ΟΔ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤. ϣφΟΣΟΠΟΞ, ΟΫΟ≤Ο° ΟßΟ†ΟΙΟ®Ο≤Ο®Ο≤ Ο²Ο†ΟΗ ΟΣϰϧϷΟΦΟΨΟ≤ΟΞΟΑ Ο°Ο≤ Ο±ΟΞΟ≤ΟΞΟΔΟΜΟΒ Ο†Ο≤Ο†ΟΣ.

3. ΟäΟ†ΟΠΟΛΟΜΟ© Ο§ΟΞΟ±ΟΩΟΕ Ο§ΟΞΟ≠ΟΩΟ©Ο≤ΟΞ Ο·Ο†ΟΑΟ°ΟΪΟΦ ΟΛΟΪΟΩ ΟΛϰϱΟ≤Ο≥Ο·Ο† ΟΔ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤ Ο® ΟΛΟΪΟΩ ΟΛϰϱΟ≤Ο≥Ο·Ο† ΟΣ Ο²Ο†ΟΗΟΞΟ§Ο≥ ΟΫΟΪΟΞΟΣΟ≤ΟΑΟ°Ο≠Ο≠ϰϧΟ≥ Ο·Ο°ΟΖΟ≤Ο°ΟΔϰϧΟ≥ ΟΩΟΙΟ®ΟΣΟ≥. ΟèΟΑΟ® ΟΔΟΜΟΓΟ°ΟΑΟΞ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤-Ο·ΟΑΟ°ΟΔφϩΟΛΟΞΟΑΟ† ϷϰϮΟ≠Ο≤ΟΞΟΑΟΞΟ±Ο≥Ο©Ο≤ΟΞΟ±ΟΦ, Ο°ΟΓΟΞΟ±Ο·ΟΞΟΖΟ®ΟΔΟ†ΟΞΟ≤ ΟΪΟ® Ο°Ο≠ ϰϷΟΑΟΞΟΛΟΞΟΪΟΞΟ≠Ο®ΟΞ Ο≠ϰϧΟΞΟΑΟ† ΟßΟΔΟ°Ο≠Ο®ΟΔΟΗΟΞΟΘΟ° Ο†ΟΓΟ°Ο≠ΟΞΟ≠Ο≤Ο†. ϣϰΟΘΟΛΟ† Ο²ΟΜ Ο±Ο§Ο°ΟΠΟΞΟ≤ΟΞ Ο≤Ο°ΟΖΟ≠Ο° Ο≥ΟßΟ≠Ο†Ο≤ΟΦ, Ο± ΟΣΟ†ΟΣΟ°ΟΘΟ° Ο≤ΟΞΟΪΟΞϥϰΟ≠Ο≠Ο°ΟΘΟ° Ο≠ϰϧΟΞΟΑΟ† ΟßΟ†ΟΒΟ°ΟΛΟ®ΟΪΟ® ΟΔ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤ Ο·Ο°ΟΛ Ο²Ο†ΟΗϮϧ ϮϧΟΞΟ≠ΟΞΟ§.

Οà ϷϰϱΟΪΟΞΟΛΟ≠ΟΞΟΞ, - Ο≠Ο®ΟΣΟ°ΟΘΟΛΟ† Ο≠ΟΞ ΟΑφϱϱΟΪΟ†ΟΓΟΪΟΩΟ©Ο≤ΟΞΟ±ΟΦ! ΟÖΟ±ΟΪΟ® "Ο≥Ο§ΟΞΟΪΟΦΟΕΟΜ" Ο≠Ο† "Ο°ΟΓΟΙΟΞΟ±Ο≤ΟΔΟΞΟ≠Ο≠ΟΜΟΒ Ο≠Ο†ΟΖΟ†ΟΪΟ†ΟΒ" ΟΔΟßΟΪφϧΟΜΟΔΟ†ΟΨΟ≤ Ο·ΟΑϰϥΟΞϱϱϮϰΟ≠Ο†ΟΪΟΦΟ≠Ο° ΟßΟ†ΟΙΟ®ΟΙΟΞΟ≠Ο≠ΟΜΟΠϱφϩΟ≤ΟΜ Ο±ΟΞΟΑΟΦΟΞΟßΟ≠ΟΜΟΒ Ο°ΟΑΟΘΟ†Ο≠Ο®ΟßΟ†ΟΕϮϩ, ΟΖΟ≤Ο° ΟΘΟ°ΟΔΟ°ΟΑΟ®Ο≤ΟΦ Ο° Ο≠Ο†ΟΗΟ®ΟΒ "Ο≥Ο≤ΟΪΟΜΟΒ Ο±Ο≥ΟΛΟΞΟ≠ΟΜΟΗΟΣΟ†ΟΒ", ΟΓΟ°ΟΑΟ°ΟßΟΛΟΩΟΙΟ®ΟΒ Ο°ΟΣΟΞΟ†Ο≠ΟΜ ΟàΟ≠Ο≤ΟΞΟΑΟ≠ΟΞΟ≤Ο†?

Ο™ΟΛΟ†ΟΖΟ≠Ο°ΟΘΟ° ϲφϧ Ο·ΟΪΟ†ΟΔΟ†Ο≠Ο®ΟΩ!

|

|||||||||||||||||||

|

2009 - 2025 © ―œΡ «ύιωεβ ά.Ν.

―ύιρ βκερώ ώπεδώρβνλ λύώώνβνι ημτνπλύωηη.

œπη οεπεοεςύρξε η ωηρηπνβύμηη β οεςύρμϊθ ―Χ» ώώϊκξύ μύ φσπμύκ " νλοϋΰρεπ" ναγύρεκϋμύ.

œπη οεπεοεςύρξε η ωηρηπνβύμηη β »μρεπμερε ναγύρεκϋμύ ύξρηβμύ ψηοεπώώϊκξύ μύ ώύιρ Comput.com.ua, με γύξπϊρύ δκ ημδεξώηπνβύμη.

|

||||||||||||||||||||

|

|

||||||||||||||||||||